Español- English

1. ¿Cómo se logra el “tunneling” en una VPN?

Nuevos encabezados de uno o más protocolos VPN encapsulan los paquetes originales.

Todos los paquetes entre dos hosts están asignados a un medio físico único para asegurarse de que los paquetes se mantienen en privado.

Los paquetes que son disfrazados para parecerse a otros tipos de tráfico para que puedan ser ignorados por los atacantes potenciales.

Un circuito exclusivo se establece entre los dispositivos origen y destino para la duración de la conexión.

2. ¿Cuáles son las dos situaciones que ilustran ejemplos de VPN de acceso remoto? (Elija dos).

Un fabricante de juguetes tiene una conexión permanente VPN a uno de sus proveedores de partes.

Todos los usuarios en una sucursal grande pueden acceder a recursos de la empresa a través de una sola conexión VPN.

Un agente de ventas móvil se conecta a la red de la empresa mediante la conexión a Internet en un hotel.

Una pequeña oficina con tres empleados tiene un ASA de Cisco que se utiliza para crear una conexión VPN a la sede.

Un empleado que trabaja desde su hogar usa software de cliente VPN en una computadora portátil para conectarse a la red de la empresa.

3.

Consulte la ilustración. ¿Qué dirección IP se configuraría en la interfaz de túnel del router de destino?

172.16.1.1

Consulte la ilustración. ¿Qué dirección IP se configuraría en la interfaz de túnel del router de destino?

172.16.1.1

172.16.1.2

209.165.200.225

209.165.200.226

4. ¿Cuál de estas afirmaciones describe correctamente IPsec?

IPsec funciona en la capa 3, pero puede proteger el tráfico de la capa 4 a la capa 7.

IPsec utiliza algoritmos que fueron desarrolladas específicamente para ese protocolo.

IPsec implementa su propio método de autenticación.

IPsec es un estándar de propiedad de Cisco.

5. ¿Cuál es un protocolo IPsec que proporciona confidencialidad y autenticación de los datos para los paquetes IP?

AH

ESP

RSA

IKE

6. ¿Cuáles son las tres afirmaciones que describen los componentes básicos del marco del protocolo IPsec? (Elija tres).

IPsec utiliza algoritmos y claves de cifrado para proporcionar transferencia segura de datos.

IPsec utiliza algoritmos Diffie-Hellman para cifrar los datos que se transfieren a través de la VPN.

IPsec utiliza algoritmos 3DES para proporcionar el máximo nivel de seguridad para los datos que se transfieren a través de una VPN.

IPsec utiliza criptografía de clave secreta para cifrar los mensajes que se envían a través de una VPN.

IPsec utiliza Diffie-Hellman como un algoritmo de hash para garantizar la integridad de los datos que se transmiten a través de una VPN.

IPsec utiliza ESP para proporcionar la transferencia confidencial de datos mediante el cifrado de paquetes IP.

7. ¿Qué pregunta clave ayudaría a determinar si una organización debe utilizar una VPN con SSL o una VPN con IPsec para la solución de acceso remoto de la organización?

Es un router Cisco utiliza en el destino del túnel de acceso remoto?

¿Qué aplicaciones o recursos de red necesitan los usuarios para el acceso?

¿Se requiere el cifrado y la autenticación?

¿Los usuarios deben poder conectarse sin necesidad de un software de VPN especial?

8. ¿Cuál es el propósito de un hash de mensaje en una conexión VPN?

Se asegura de que los datos no se pueden duplicar y volver a reproducirlos al destino.

Asegura que los datos proviene de la fuente correcta.

Asegura que los datos no se hayan modificado mientras estaban en tránsito.

Se asegura de que los datos no se pueden leer en texto plano.

9. Un ingeniero de diseño de red planifica la implementación de un método rentable para interconectar varias redes con seguridad a través de Internet. ¿Qué tipo de tecnología se requiere?

un ISP dedicado

Un gateway VPN

una línea alquilada

un túnel GRE IP

10. ¿Cuál de los siguientes es un beneficio de usar VPN para el acceso remoto?

menor sobrecarga de protocolo

Pueden reducir los costos de conectividad.

aumento de la calidad de servicio

facilidad de solución de problemas

11. ¿Cuál de estas afirmaciones describe una característica de las VPN con IPsec?

IPsec puede proteger el tráfico en las capas 1 a 3.

IPsec funciona con todos los protocolos de capa 2.

Cifrado IPsec causa problemas con el enrutamiento.

IPsec es un marco de protocolos propietarios de Cisco

12. ¿Cuál es el propósito del protocolo de túneles de encapsulación de routing genérico?

para apoyar tunelización IP básica sin cifrar usando routers de múltiples proveedores entre los sitios remotos

proporcionar mecanismos de control de flujo fijo, con túneles IP entre los sitios remotos

Administrar el transporte del tráfico multiprotocolo y de multidifusión IP entre sitios remotos.

para proporcionar paquete cifrado a nivel de tráfico IP entre los sitios remotos

13. ¿Qué algoritmo es un sistema criptográfico de clave asimétrica?

3DES

DES

AES

RSA

14. Un ingeniero de diseño de red planifica la implementación de una VPN con IPsec. ¿Qué algoritmo de hash proporcionaría el nivel de integridad de mensaje más sólido?

512 bits SHA

AES

SHA-1

MD5

15. ¿Cuáles son los dos algoritmos de cifrado que se utilizan en las VPN con IPsec? (Elija dos).

IKE

DH

PSK

3DES

AES

16. ¿Cuál de estas afirmaciones describe una característica de las VPN de sitio a sitio?

Los hosts internos envían paquetes normales sin encapsular.

Software de cliente VPN está instalado en cada host.

La conexión VPN no está definido estáticamente.

Hosts individuales se pueden activar y desactivar la conexión VPN.

17. ¿Qué solución VPN de Cisco proporciona acceso limitado a los recursos internos de una red mediante un Cisco ASA y proporciona acceso basado en exploradores únicamente?

VPN con SSL sin clientes

IPsec

SSL

basado en el cliente VPN SSL

18. ¿Cuáles son los dos algoritmos que utilizan el código de autenticación de mensajes basado en hash? (Elija dos).

AES

DES

3DES

MD5

SHA

19. ¿Qué función de los servicios de seguridad IPSec permite que el receptor verifique que los datos se transmitieron sin ningún tipo de alteraciones ni modificaciones?

confidencialidad

la protección anti-replay

Integridad de datos

autenticación

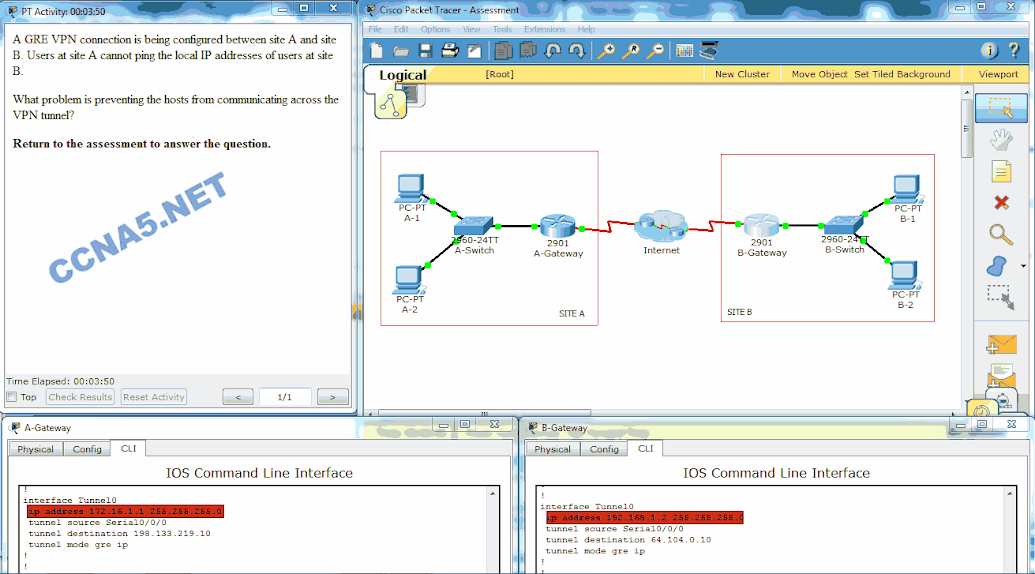

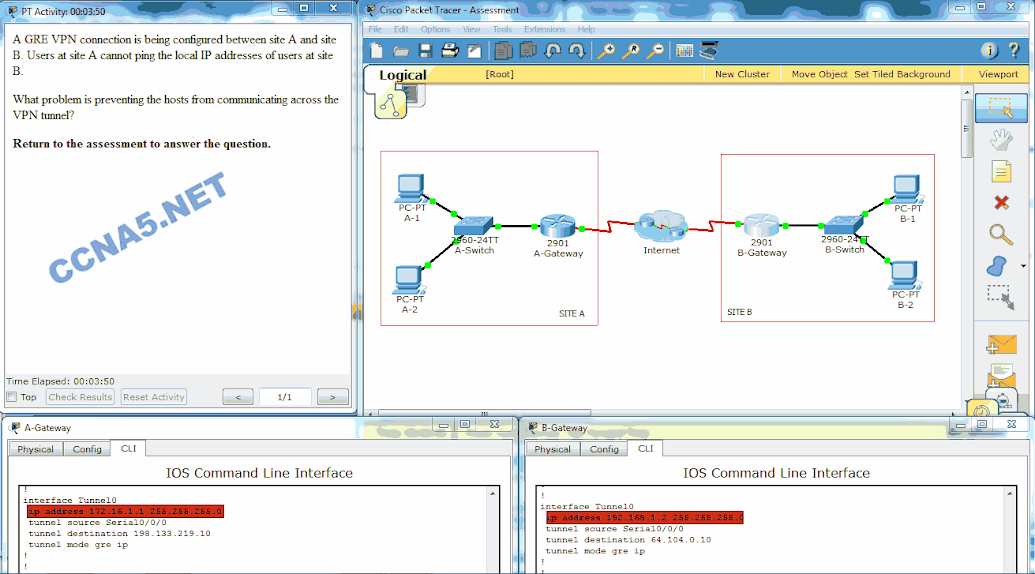

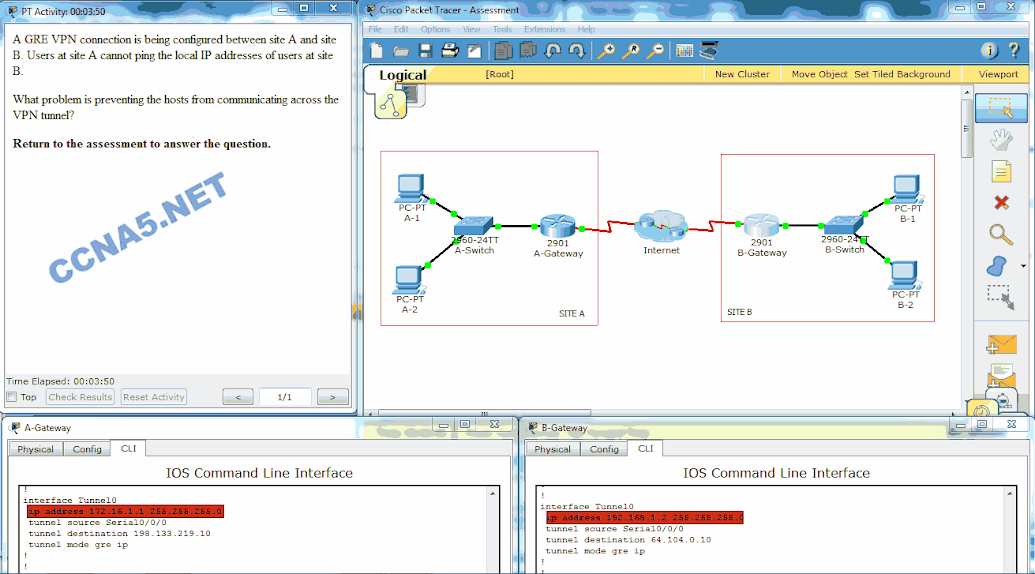

20.

Abra la actividad de PT. Realice las tareas que se indican en las instrucciones de la actividad y, a continuación, responda la pregunta.

Abra la actividad de PT. Realice las tareas que se indican en las instrucciones de la actividad y, a continuación, responda la pregunta.

¿Qué problema impide que los hosts se comuniquen a través del túnel VPN?

La configuración de EIGRP es incorrecta.

Las direcciones de destinos túnel son incorrectos.

Las direcciones IP del túnel son incorrectas.

Las interfaces de origen del túnel son incorrectos

21. ¿Cuál es el propósito de utilizar los algoritmos Diffie-Hellman (DH) como parte del estándar IPsec?

Algoritmos DH permiten a las partes ilimitadas para establecer una clave pública compartida que es utilizada por los algoritmos de cifrado y hash.

Algoritmos DH permiten dos partes para establecer una clave pública compartida que es utilizada por los algoritmos de cifrado y hash.

Los algoritmos DH permiten que dos partes establezcan una clave secreta compartida que usan los algoritmos de cifrado y de hash.

Algoritmos DH permiten a las partes ilimitadas para establecer una clave secreta compartida que es utilizada por los algoritmos de cifrado y hash.

22.

Consulte la ilustración. Se implementó un túnel entre los routers R1 y R2. ¿Cuáles son las dos conclusiones que se pueden extraer a partir del resultado del comando del R1? (Elija dos).

Los datos que se envían a través de este túnel no son seguros.

Consulte la ilustración. Se implementó un túnel entre los routers R1 y R2. ¿Cuáles son las dos conclusiones que se pueden extraer a partir del resultado del comando del R1? (Elija dos).

Los datos que se envían a través de este túnel no son seguros.

Este modo de túnel proporciona cifrado.

Este modo de túnel no admite túnel de multidifusión IP.

Se utiliza un túnel GRE.

Este modo de túnel no es el modo de interfaz de túnel por defecto para el software Cisco IOS.

23. Dos empresas acaban de completar una fusión. Se solicitó al ingeniero de red que conecte las dos redes empresariales sin el gasto de las líneas arrendadas. ¿Qué solución sería el método más rentable para proporcionar una conexión segura y correcta entre las dos redes empresariales?

Cisco AnyConnect Secure Mobility Client con SSL

Frame Relay

VPN de acceso remoto a través de IPsec

Cisco Secure Movilidad sin cliente SSL VPN

VPN sitio a sitio

24. ¿Qué situación de implementación de acceso remoto admite el uso de túneles de encapsulación de routing genérico?

un usuario móvil que se conecta a un sitio SOHO

Un sitio central que se conecta a un sitio de SOHO sin cifrado.

una sucursal que conecta de forma segura a un sitio central

un usuario móvil que se conecta a un router en un sitio central

1. ¿Cómo se logra el “tunneling” en una VPN?

Todos los paquetes entre dos hosts están asignados a un medio físico único para asegurarse de que los paquetes se mantienen en privado.

Los paquetes que son disfrazados para parecerse a otros tipos de tráfico para que puedan ser ignorados por los atacantes potenciales.

Un circuito exclusivo se establece entre los dispositivos origen y destino para la duración de la conexión.

Todos los usuarios en una sucursal grande pueden acceder a recursos de la empresa a través de una sola conexión VPN.

Un agente de ventas móvil se conecta a la red de la empresa mediante la conexión a Internet en un hotel.

Una pequeña oficina con tres empleados tiene un ASA de Cisco que se utiliza para crear una conexión VPN a la sede.

Un empleado que trabaja desde su hogar usa software de cliente VPN en una computadora portátil para conectarse a la red de la empresa.

3.

172.16.1.2

209.165.200.225

209.165.200.226

IPsec utiliza algoritmos que fueron desarrolladas específicamente para ese protocolo.

IPsec implementa su propio método de autenticación.

IPsec es un estándar de propiedad de Cisco.

ESP

RSA

IKE

IPsec utiliza algoritmos Diffie-Hellman para cifrar los datos que se transfieren a través de la VPN.

IPsec utiliza algoritmos 3DES para proporcionar el máximo nivel de seguridad para los datos que se transfieren a través de una VPN.

IPsec utiliza criptografía de clave secreta para cifrar los mensajes que se envían a través de una VPN.

IPsec utiliza Diffie-Hellman como un algoritmo de hash para garantizar la integridad de los datos que se transmiten a través de una VPN.

IPsec utiliza ESP para proporcionar la transferencia confidencial de datos mediante el cifrado de paquetes IP.

¿Qué aplicaciones o recursos de red necesitan los usuarios para el acceso?

¿Se requiere el cifrado y la autenticación?

¿Los usuarios deben poder conectarse sin necesidad de un software de VPN especial?

Asegura que los datos proviene de la fuente correcta.

Asegura que los datos no se hayan modificado mientras estaban en tránsito.

Se asegura de que los datos no se pueden leer en texto plano.

Un gateway VPN

una línea alquilada

un túnel GRE IP

Pueden reducir los costos de conectividad.

aumento de la calidad de servicio

facilidad de solución de problemas

IPsec funciona con todos los protocolos de capa 2.

Cifrado IPsec causa problemas con el enrutamiento.

IPsec es un marco de protocolos propietarios de Cisco

proporcionar mecanismos de control de flujo fijo, con túneles IP entre los sitios remotos

Administrar el transporte del tráfico multiprotocolo y de multidifusión IP entre sitios remotos.

para proporcionar paquete cifrado a nivel de tráfico IP entre los sitios remotos

DES

AES

RSA

AES

SHA-1

MD5

DH

PSK

3DES

AES

Software de cliente VPN está instalado en cada host.

La conexión VPN no está definido estáticamente.

Hosts individuales se pueden activar y desactivar la conexión VPN.

IPsec

SSL

basado en el cliente VPN SSL

DES

3DES

MD5

SHA

la protección anti-replay

Integridad de datos

autenticación

¿Qué problema impide que los hosts se comuniquen a través del túnel VPN?

Las direcciones de destinos túnel son incorrectos.

Las direcciones IP del túnel son incorrectas.

Las interfaces de origen del túnel son incorrectos

Algoritmos DH permiten dos partes para establecer una clave pública compartida que es utilizada por los algoritmos de cifrado y hash.

Los algoritmos DH permiten que dos partes establezcan una clave secreta compartida que usan los algoritmos de cifrado y de hash.

Algoritmos DH permiten a las partes ilimitadas para establecer una clave secreta compartida que es utilizada por los algoritmos de cifrado y hash.

Este modo de túnel proporciona cifrado.

Este modo de túnel no admite túnel de multidifusión IP.

Se utiliza un túnel GRE.

Este modo de túnel no es el modo de interfaz de túnel por defecto para el software Cisco IOS.

Frame Relay

VPN de acceso remoto a través de IPsec

Cisco Secure Movilidad sin cliente SSL VPN

VPN sitio a sitio

Un sitio central que se conecta a un sitio de SOHO sin cifrado.

una sucursal que conecta de forma segura a un sitio central

un usuario móvil que se conecta a un router en un sitio central

English

1. How is “tunneling” accomplished in a VPN?

New headers from one or more VPN protocols encapsulate the original packets.

All packets between two hosts are assigned to a single physical medium to ensure that the packets are kept private.

Packets are disguised to look like other types of traffic so that they will be ignored by potential attackers.

A dedicated circuit is established between the source and destination devices for the duration of the connection.

All packets between two hosts are assigned to a single physical medium to ensure that the packets are kept private.

Packets are disguised to look like other types of traffic so that they will be ignored by potential attackers.

A dedicated circuit is established between the source and destination devices for the duration of the connection.

2. Which two scenarios are examples of remote access VPNs? (Choose two.)

A toy manufacturer has a permanent VPN connection to one of its parts suppliers.

All users at a large branch office can access company resources through a single VPN connection.

A mobile sales agent is connecting to the company network via the Internet connection at a hotel.

A small branch office with three employees has a Cisco ASA that is used to create a VPN connection to the HQ.

An employee who is working from home uses VPN client software on a laptop in order to connect to the company network.

All users at a large branch office can access company resources through a single VPN connection.

A mobile sales agent is connecting to the company network via the Internet connection at a hotel.

A small branch office with three employees has a Cisco ASA that is used to create a VPN connection to the HQ.

An employee who is working from home uses VPN client software on a laptop in order to connect to the company network.

3.

Refer to the exhibit. Which IP address would be configured on the tunnel interface of the destination router?

Refer to the exhibit. Which IP address would be configured on the tunnel interface of the destination router?

172.16.1.1

172.16.1.2

209.165.200.225

209.165.200.226

172.16.1.2

209.165.200.225

209.165.200.226

4. Which statement correctly describes IPsec?

IPsec works at Layer 3, but can protect traffic from Layer 4 through Layer 7.

IPsec uses algorithms that were developed specifically for that protocol.

IPsec implements its own method of authentication.

IPsec is a Cisco proprietary standard.

IPsec uses algorithms that were developed specifically for that protocol.

IPsec implements its own method of authentication.

IPsec is a Cisco proprietary standard.

5. What is an IPsec protocol that provides data confidentiality and authentication for IP packets?

AH

ESP

RSA

IKE

ESP

RSA

IKE

6. Which three statements describe the building blocks that make up the IPsec protocol framework? (Choose three.)

IPsec uses encryption algorithms and keys to provide secure transfer of data.

IPsec uses Diffie-Hellman algorithms to encrypt data that is transferred through the VPN.

IPsec uses 3DES algorithms to provide the highest level of security for data that is transferred through a VPN.

IPsec uses secret key cryptography to encrypt messages that are sent through a VPN.

IPsec uses Diffie-Hellman as a hash algorithm to ensure integrity of data that is transmitted through a VPN.

IPsec uses ESP to provide confidential transfer of data by encrypting IP packets.

IPsec uses Diffie-Hellman algorithms to encrypt data that is transferred through the VPN.

IPsec uses 3DES algorithms to provide the highest level of security for data that is transferred through a VPN.

IPsec uses secret key cryptography to encrypt messages that are sent through a VPN.

IPsec uses Diffie-Hellman as a hash algorithm to ensure integrity of data that is transmitted through a VPN.

IPsec uses ESP to provide confidential transfer of data by encrypting IP packets.

7. What key question would help determine whether an organization should use an SSL VPN or an IPsec VPN for the remote access solution of the organization?

Is a Cisco router used at the destination of the remote access tunnel?

What applications or network resources do the users need for access?

Are both encryption and authentication required?

Do users need to be able to connect without requiring special VPN software?

What applications or network resources do the users need for access?

Are both encryption and authentication required?

Do users need to be able to connect without requiring special VPN software?

8. What is the purpose of a message hash in a VPN connection?

It ensures that the data cannot be duplicated and replayed to the destination.

It ensures that the data is coming from the correct source.

It ensures that the data has not changed while in transit.

It ensures that the data cannot be read in plain text.

It ensures that the data is coming from the correct source.

It ensures that the data has not changed while in transit.

It ensures that the data cannot be read in plain text.

9. A network design engineer is planning the implementation of a cost-effective method to interconnect multiple networks securely over the Internet. Which type of technology is required?

a dedicated ISP

a VPN gateway

a leased line

a GRE IP tunnel

a VPN gateway

a leased line

a GRE IP tunnel

10. What is one benefit of using VPNs for remote access?

lower protocol overhead

potential for reduced connectivity costs

increased quality of service

ease of troubleshooting

potential for reduced connectivity costs

increased quality of service

ease of troubleshooting

11. Which statement describes a characteristic of IPsec VPNs?

IPsec can secure traffic at Layers 1 through 3.

IPsec works with all Layer 2 protocols.

IPsec encryption causes problems with routing.

IPsec is a framework of Cisco proprietary protocols

IPsec works with all Layer 2 protocols.

IPsec encryption causes problems with routing.

IPsec is a framework of Cisco proprietary protocols

12. What is the purpose of the generic routing encapsulation tunneling protocol?

to support basic unencrypted IP tunneling using multivendor routers between remote sites

to provide fixed flow-control mechanisms with IP tunneling between remote sites

to manage the transportation of IP multicast and multiprotocol traffic between remote sites

to provide packet level encryption of IP traffic between remote sites

to provide fixed flow-control mechanisms with IP tunneling between remote sites

to manage the transportation of IP multicast and multiprotocol traffic between remote sites

to provide packet level encryption of IP traffic between remote sites

13. Which algorithm is an asymmetrical key cryptosystem?

3DES

DES

AES

RSA

DES

AES

RSA

14. A network design engineer is planning the implementation of an IPsec VPN. Which hashing algorithm would provide the strongest level of message integrity?

512-bit SHA

AES

SHA-1

MD5

AES

SHA-1

MD5

15. What two encryption algorithms are used in IPsec VPNs? (Choose two.)

IKE

DH

PSK

3DES

AES

DH

PSK

3DES

AES

16. Which statement describes a feature of site-to-site VPNs?

Internal hosts send normal, unencapsulated packets.

VPN client software is installed on each host.

The VPN connection is not statically defined.

Individual hosts can enable and disable the VPN connection.

VPN client software is installed on each host.

The VPN connection is not statically defined.

Individual hosts can enable and disable the VPN connection.

17. Which Cisco VPN solution provides limited access to internal network resources by utilizing a Cisco ASA and provides browser-based access only?

clientless SSL VPN

IPsec

SSL

client-based SSL VPN

IPsec

SSL

client-based SSL VPN

18. Which two algorithms use Hash-based Message Authentication Code for message authentication? (Choose two.)

AES

DES

3DES

MD5

SHA

DES

3DES

MD5

SHA

19. Which function of IPsec security services allows the receiver to verify that the data was transmitted without being changed or altered in any way?

confidentiality

anti-replay protection

data integrity

authentication

anti-replay protection

data integrity

authentication

20.

Open the PT Activity. Perform the tasks in the activity instructions and then answer the question. What problem is preventing the hosts from communicating across the VPN tunnel?

The EIGRP configuration is incorrect.

The tunnel destinations addresses are incorrect.

The tunnel IP addresses are incorrect.

The tunnel source interfaces are incorrect

The tunnel destinations addresses are incorrect.

The tunnel IP addresses are incorrect.

The tunnel source interfaces are incorrect

21. What is the purpose of utilizing Diffie-Hellman (DH) algorithms as part of the IPsec standard?

DH algorithms allow unlimited parties to establish a shared public key that is used by encryption and hash algorithms.

DH algorithms allow two parties to establish a shared public key that is used by encryption and hash algorithms.

DH algorithms allow two parties to establish a shared secret key that is used by encryption and hash algorithms.

DH algorithms allow unlimited parties to establish a shared secret key that is used by encryption and hash algorithms.

DH algorithms allow two parties to establish a shared public key that is used by encryption and hash algorithms.

DH algorithms allow two parties to establish a shared secret key that is used by encryption and hash algorithms.

DH algorithms allow unlimited parties to establish a shared secret key that is used by encryption and hash algorithms.

22.

Refer to the exhibit. A tunnel was implemented between routers R1 and R2. Which two conclusions can be drawn from the R1 command output? (Choose two.)

The data that is sent across this tunnel is not secure.

This tunnel mode provides encryption.

This tunnel mode does not support IP multicast tunneling.

A GRE tunnel is being used.

This tunnel mode is not the default tunnel interface mode for Cisco IOS software.

This tunnel mode provides encryption.

This tunnel mode does not support IP multicast tunneling.

A GRE tunnel is being used.

This tunnel mode is not the default tunnel interface mode for Cisco IOS software.

23. Two corporations have just completed a merger. The network engineer has been asked to connect the two corporate networks without the expense of leased lines. Which solution would be the most cost effective method of providing a proper and secure connection between the two corporate networks?

Cisco AnyConnect Secure Mobility Client with SSL

Frame Relay

remote access VPN using IPsec

Cisco Secure Mobility Clientless SSL VPN

site-to-site VPN

Frame Relay

remote access VPN using IPsec

Cisco Secure Mobility Clientless SSL VPN

site-to-site VPN

24. Which remote access implementation scenario will support the use of generic routing encapsulation tunneling?

a mobile user who connects to a SOHO site

a central site that connects to a SOHO site without encryption

a branch office that connects securely to a central site

a mobile user who connects to a router at a central site

a central site that connects to a SOHO site without encryption

a branch office that connects securely to a central site

a mobile user who connects to a router at a central site

NEW QUESTIONS

25. Which critical function that is provided by IPsec ensures that data has not been changed in transit between the source and destination?

integrity

anti-replay protection

confidentiality

authentication

anti-replay protection

confidentiality

authentication

—–

26. Which service of IPsec verifies that secure connections are formed with the intended sources of data?

encryption

authentication

confidentiality

data integrity

authentication

confidentiality

data integrity

—-

27. Fill in the blank.

“________” is a site-to-site tunnel protocol developed by Cisco to allow multiprotocol and IP multicast traffic between two or more sites.

27. Fill in the blank.

“________” is a site-to-site tunnel protocol developed by Cisco to allow multiprotocol and IP multicast traffic between two or more sites.

—–

28. What is an advantage of using the Cisco Secure Mobility Clientless SSL VPN?

Security is provided by prohibiting network access through a browser.

Any device can connect to the network without authentication.

Clients do not require special software.

Clients use SSH to access network resources.

Any device can connect to the network without authentication.

Clients do not require special software.

Clients use SSH to access network resources.

——

29. How can the use of VPNs in the workplace contribute to lower operating costs?

VPNs prevents connectivity to SOHO users.

VPNs can be used across broadband connections rather than dedicated WAN links.

VPNs require a subscription from a specific Internet service provider that specializes in secure connections.

High-speed broadband technology can be replaced with leased lines.

VPNs can be used across broadband connections rather than dedicated WAN links.

VPNs require a subscription from a specific Internet service provider that specializes in secure connections.

High-speed broadband technology can be replaced with leased lines.

———–

30. Which two characteristics describe IPsec VPNs? (Choose two.)

Key lengths range from 40 bits to 256 bits.

IPsec authentication is one-way or two-way.

Specific PC client configuration is required to connect to the VPN.

IPsec is specifically designed for web-enabled applications.

IPsec authenticates by using shared secrets or digital certificates.

IPsec authentication is one-way or two-way.

Specific PC client configuration is required to connect to the VPN.

IPsec is specifically designed for web-enabled applications.

IPsec authenticates by using shared secrets or digital certificates.

No hay comentarios.:

Publicar un comentario