Español- English

¿Por qué es útil categorizar las redes por tamaño al analizar el diseño de red?

Conocer el número de dispositivos conectados definirá cuántas capas adicional se añadirá al diseño red jerárquica de tres niveles.

Conocer el número de dispositivos conectados definirá cuántos serán necesarios switches multicapa a la capa de núcleo.

Una redundancia de alto nivel en la capa de acceso puede ser mejor implementada si el número de dispositivos conectados se sabe.

La complejidad de la infraestructura de red varía según la cantidad de dispositivos conectados.

2 ¿Qué afirmaciones son verdaderas acerca de una conexión PPP entre dos routers Cisco? (Elija dos opciones).

Sólo un único PNC se permite entre los dos routers.

PNC termina el vínculo cuando el intercambio de datos se ha completado.

Con la autenticación CHAP, los routers intercambian contraseñas en texto plano.

El LCP comprueba la calidad del enlace.

El LCP administra la compresión en el enlace.

PNC termina el vínculo cuando el intercambio de datos se ha completado.

Con la autenticación CHAP, los routers intercambian contraseñas en texto plano.

El LCP comprueba la calidad del enlace.

El LCP administra la compresión en el enlace.

3 ¿Cuál es una de las desventajas de una red de conmutación de paquetes en comparación con una red de conmutación de circuitos?

capacidad fija

Mayor latencia

menos flexibilidad

mayor costo

Mayor latencia

menos flexibilidad

mayor costo

4 ¿Cuál de estas afirmaciones describe una característica de la multiplexación por división de longitud de onda densa (DWDM)?

asigna señales eléctricas entrantes a frecuencias específicas.

Se puede utilizar en las comunicaciones de largo alcance, como las conexiones entre ISP.

que permite la comunicación bidireccional a través de un par de cables de cobre.

es compatible con el estándar SONET, pero no el estándar SDH.

Se puede utilizar en las comunicaciones de largo alcance, como las conexiones entre ISP.

que permite la comunicación bidireccional a través de un par de cables de cobre.

es compatible con el estándar SONET, pero no el estándar SDH.

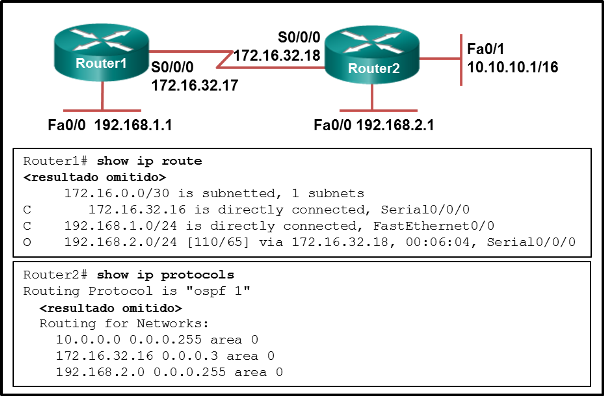

El proceso OSPF está configurado incorrectamente en Router1.

Hay una instrucción máscara wildcard incorrecta para la red 10.10.0.0/16 en Router2. *

El proceso OSPF no se ejecuta en Router2.

La interfaz serial en Router2 está abajo.

Hay una instrucción máscara wildcard incorrecta para la red 10.10.0.0/16 en Router2. *

El proceso OSPF no se ejecuta en Router2.

La interfaz serial en Router2 está abajo.

6 La política de seguridad de una empresa especifica que el personal del departamento de ventas debe usar una VPN para conectarse a la red empresarial a fin de acceder a los datos de ventas cuando viajan para reunirse con los clientes. ¿Qué componente necesita el personal de ventas para establecer una conexión VPN remota?

Dispositivo VPN

Concentrador del VPN

Software de cliente VPN *

Gateway VPN

Concentrador del VPN

Software de cliente VPN *

Gateway VPN

7 Un administrador de red está Solución de problemas del NAT dinámica que se configura en el router R2. ¿Qué comando se puede utilizar el administrador para ver el número total de traducciones NAT activas y el número de direcciones que se asignan desde la piscina NAT?

R2 # show ip nat translations

R2 # clear ip nat traducción

R2 # show running-config

R2 # show ip nat statistics *

R2 # clear ip nat traducción

R2 # show running-config

R2 # show ip nat statistics *

8 ¿Cuáles son las tres partes de una PDU de capa 2 de Frame Relay que se utilizan para el control de congestión? (Elija tres).

El bit FECN

El bit BECN

el bit C / R

el DLCI 10-bit

el campo Dirección Ampliado

El bit DE

El bit BECN

el bit C / R

el DLCI 10-bit

el campo Dirección Ampliado

El bit DE

9 ¿Cuáles son las dos afirmaciones que describen correctamente el cifrado asimétrico que se utiliza con una VPN con IPsec? (Elija dos).

Las mismas claves de cifrado deben configurarse manualmente en cada dispositivo.

El cifrado de clave pública es un tipo de cifrado asimétrico.

El cifrado y el descifrado utilizan claves diferentes.

Una clave secreta compartida se utiliza para realizar el cifrado y descryption.

AES es un ejemplo de un protocolo de cifrado asimétrico.

El cifrado de clave pública es un tipo de cifrado asimétrico.

El cifrado y el descifrado utilizan claves diferentes.

Una clave secreta compartida se utiliza para realizar el cifrado y descryption.

AES es un ejemplo de un protocolo de cifrado asimétrico.

10 ¿Qué tecnología WAN puede funcionar como red subyacente para transportar varios tipos de tráfico de red como IP, ATM, Ethernet y DSL?

MPLS *

RDSI

Ethernet WAN

Frame Relay

RDSI

Ethernet WAN

Frame Relay

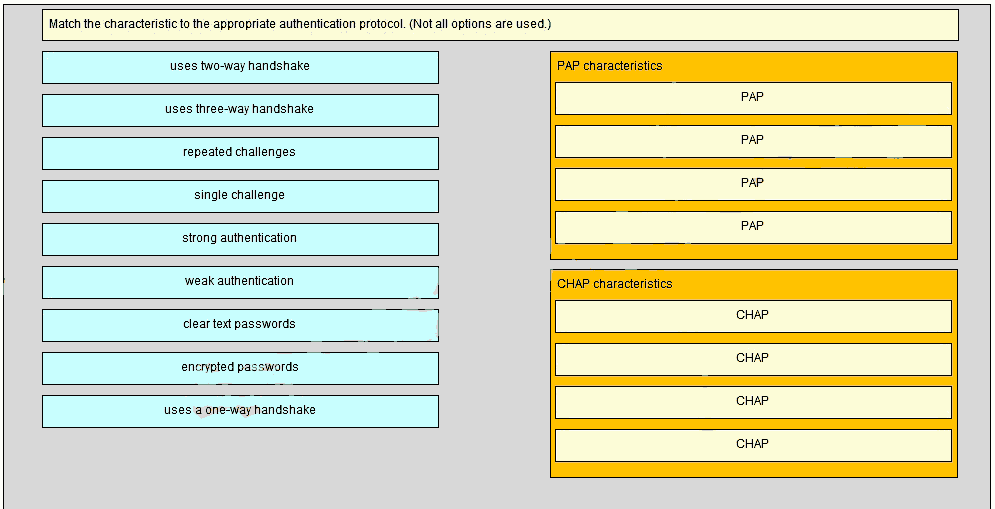

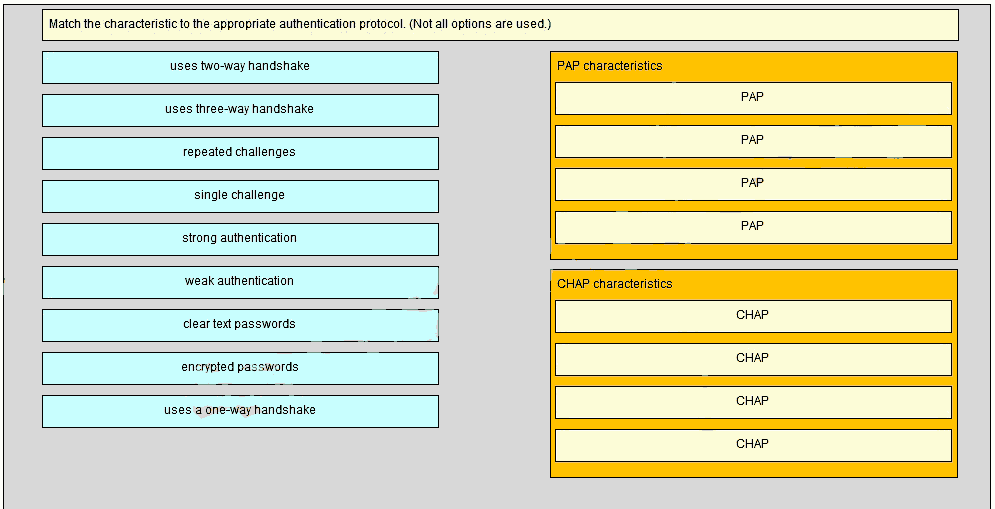

11 Arrastre y caída

Colocar las opciones en el orden siguiente:

Características PAP

Utiliza un protocolo de enlace de dos vias

Desafio Unico

Autenticación débil

Contraseñas de texto no cifrado

Utiliza un protocolo de enlace de dos vias

Desafio Unico

Autenticación débil

Contraseñas de texto no cifrado

Características CHAP

Utiliza un Protocolo de enlace de tres vias

Desafíos repetidos

Autenticación segura

contraseñas cifradas

Utiliza un Protocolo de enlace de tres vias

Desafíos repetidos

Autenticación segura

contraseñas cifradas

12 ¿Qué comando se puede utilizar para revisar la información sobre la congestión en un enlace de Frame Relay?

show frame-relay lmi

show interfaces

show frame-relay pvc

show frame-relay map

show interfaces

show frame-relay pvc

show frame-relay map

13 ¿Cuáles son las dos afirmaciones que describen las VPN de acceso remoto? (Elija dos).

El software de cliente se requiere generalmente para ser capaz de acceder a la red. *

VPNs de acceso remoto se utilizan para conectar redes enteras, como una sucursal a la sede.

Las VPN de acceso remoto admiten las necesidades de los trabajadores a distancia y de los usuarios móviles.

Una línea dedicada se requiere para implementar VPNs de acceso remoto.

Los usuarios finales no son conscientes de que existe VPNs.

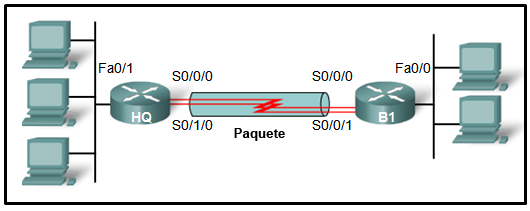

Consulte la ilustración. ¿Cuáles son los tres pasos que se requieren para configurar el protocolo PPP multienlace en el router HQ? (Elija tres).

Enlace el paquete multilink a la interfaz Fast Ethernet.

Habilitar la encapsulación PPP en la interfaz multibrazo.

Asignar la interfaz Fast Ethernet al grupo multienlace.

Crear y configurar la interfaz de multienlace.

Asigne la interfaz Fast Ethernet al paquete multilink

Habilitar la encapsulación PPP en las interfaces seriales.

Habilitar la encapsulación PPP en la interfaz multibrazo.

Asignar la interfaz Fast Ethernet al grupo multienlace.

Crear y configurar la interfaz de multienlace.

Asigne la interfaz Fast Ethernet al paquete multilink

Habilitar la encapsulación PPP en las interfaces seriales.

15 ¿Cuáles de los siguientes son dos ejemplos de problemas de red que se encuentran en la capa de enlace de datos? (Elija dos).

velocidades de reloj de interfaz incorrectos

colisiones tardías y jabber

Errores de entramado

interfaz electromagnética

Errores de encapsulación

colisiones tardías y jabber

Errores de entramado

interfaz electromagnética

Errores de encapsulación

16 ¿Cuál es el protocolo que proporciona los ISPs la capacidad de enviar tramas PPP a través de redes DSL?

CHAP

ADSL

PPPoE *

LTE

ADSL

PPPoE *

LTE

17 ¿Qué se debe hacer para que un host utilice una VPN con SSL para conectarse a un dispositivo de red remota?

El host debe estar conectado a la red cableada.

Un sitio a sitio VPN debe ser preconfigurado.

Se debe instalar un navegador web en el host.

Software de cliente VPN debe estar instalado.

Un sitio a sitio VPN debe ser preconfigurado.

Se debe instalar un navegador web en el host.

Software de cliente VPN debe estar instalado.

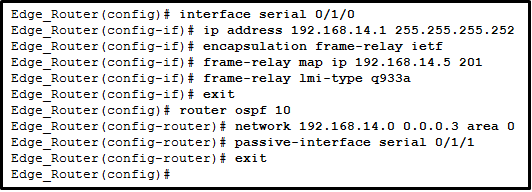

El comando para deshabilitar el horizonte dividido no se ha emitido.

El comando passive-interface no se ha emitido en la interfaz Serial 0/1/0

El vecino directamente conectado debería haberse identificado mediante asignación estática.

No se emitió la palabra clave broadcast.

El comando passive-interface no se ha emitido en la interfaz Serial 0/1/0

El vecino directamente conectado debería haberse identificado mediante asignación estática.

No se emitió la palabra clave broadcast.

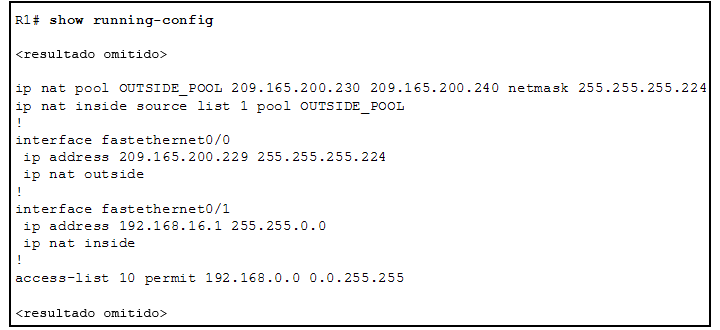

19

Las interfaces dentro y fuera son al revés.

La ACL se está refiriendo a la dirección de red equivocado.

El comando de NAT inside source hace referencia a una ACL incorrecta.

La piscina NAT está utilizando un rango de dirección no válida.

La ACL se está refiriendo a la dirección de red equivocado.

El comando de NAT inside source hace referencia a una ACL incorrecta.

La piscina NAT está utilizando un rango de dirección no válida.

20 Una empresa se conecta a un ISP mediante varias conexiones. ¿Cómo se denomina este tipo de conexión?

Conexión de hosts múltiples

Conexión simple

Conexión de hosts múltiples doble

Conexión doble

Conexión simple

Conexión de hosts múltiples doble

Conexión doble

21

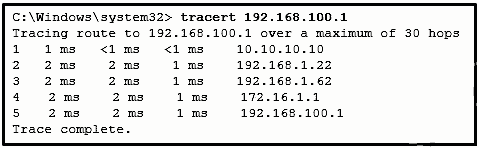

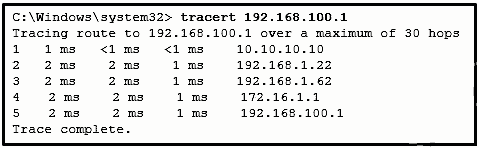

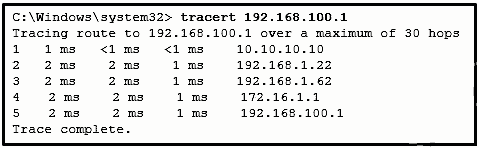

Consulte la ilustración. Según el resultado, ¿cuáles son las dos afirmaciones correctas sobre la conectividad de red? (Elija dos).

Hay cuatro saltos entre este dispositivo y el dispositivo en 192.168.100.1.

El tiempo medio de transmisión entre los dos hosts es 2 milisegundos.

Este host no tiene una puerta de enlace predeterminada configurada.

La conectividad entre estos dos anfitriones permite llamadas de videoconferencia.

Hay conectividad entre este dispositivo y el dispositivo en 192.168.100.1.

El tiempo medio de transmisión entre los dos hosts es 2 milisegundos.

Este host no tiene una puerta de enlace predeterminada configurada.

La conectividad entre estos dos anfitriones permite llamadas de videoconferencia.

Hay conectividad entre este dispositivo y el dispositivo en 192.168.100.1.

22 Un administrador de red configura un enlace PPP con los siguientes comandos:

R1(config-if)# encapsulation ppp

R1(config-if)# ppp quality 70

¿Cuál es el efecto de estos comandos?

R1(config-if)# encapsulation ppp

R1(config-if)# ppp quality 70

¿Cuál es el efecto de estos comandos?

El NCP enviará un mensaje al dispositivo de envío si el uso de enlace alcanza el 70%.

El enlace PPP queda inactivo si la calidad del enlace cae por debajo del 70%.

La fase de establecimiento de LCP no se iniciará hasta que el ancho de banda alcanza el 70 %.

No se establecerá la conexión PPP si más del 30% de opciones no puede ser aceptada.

El enlace PPP queda inactivo si la calidad del enlace cae por debajo del 70%.

La fase de establecimiento de LCP no se iniciará hasta que el ancho de banda alcanza el 70 %.

No se establecerá la conexión PPP si más del 30% de opciones no puede ser aceptada.

23 ¿Qué estándar IEEE define la tecnología WiMax?

802.5

802.11

802.16 *

802.3

802.11

802.16 *

802.3

24 ¿Cuáles son los tres flujos asociados a las aplicaciones para consumidores que admiten los recopiladores NetFlow? (Elija tres).

Registro

Monitoreo de redes

corrección de errores

la regulación del ancho de banda

calidad del servicio

Facturación

Monitoreo de redes

corrección de errores

la regulación del ancho de banda

calidad del servicio

Facturación

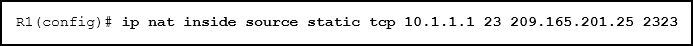

Consulte la ilustración. ¿Qué tipo de NAT se configura en el R1?

Sobrecarga de NAT

NAT dinámica

reenvío de puertos *

PAT

NAT dinámica

reenvío de puertos *

PAT

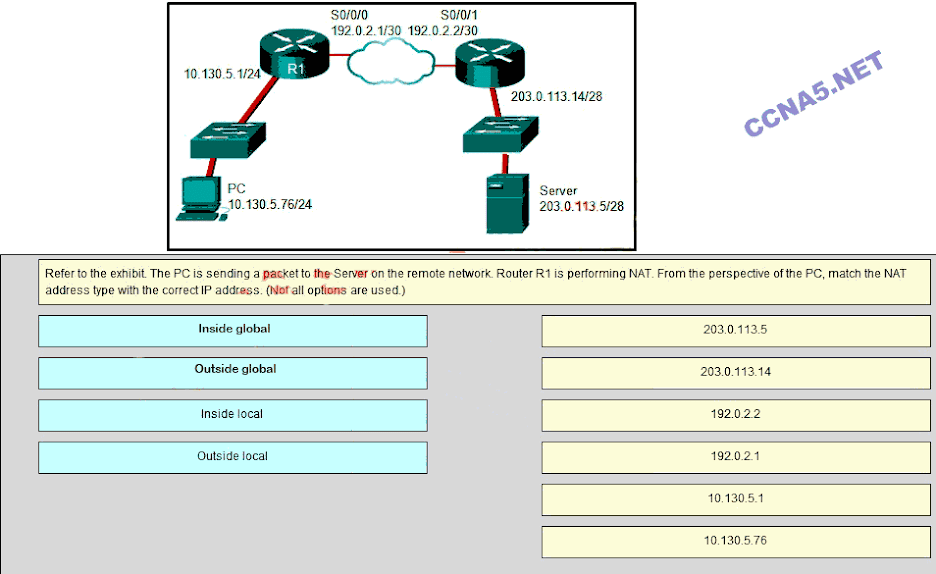

Colocar las opciones en el orden siguiente:

Global Externa

– No marcar –

Local Externa

Global Interna

– No anotó –

Local Interna

27 ¿Cuál es la ubicación predeterminada para que los routers y switches Cisco envíen eventos de registro críticos?

servidor syslog

terminal virtual

puerto de consola *

puerto auxiliar

terminal virtual

puerto de consola *

puerto auxiliar

28 En el proceso de recopilación de datos, ¿qué tipo de dispositivo escucha el tráfico pero solo recopila estadísticas de tráfico?

Agente SNMP

El recopilador NetFlow

servidor syslog

NMS

El recopilador NetFlow

servidor syslog

NMS

29 ¿Cuál es la característica de Frame Relay que permite que las transmisiones de datos de los clientes “estallen” dinámicamente por encima de la CIR durante períodos breves?

La combinación de mensajes de estado LMI y mensajes ARP inverso permite al CIR que se exceda.

Los circuitos físicos de la red Frame Relay se comparten entre los suscriptores, y puede haber momentos en los que haya disponible ancho de banda sin utilizar.

Mensajes BECN y FECN notificar al router que el CIR se puede sobrepasar.

Estallar está habilitada por la configuración de múltiples subinterfaces en una interfaz física.

Los circuitos físicos de la red Frame Relay se comparten entre los suscriptores, y puede haber momentos en los que haya disponible ancho de banda sin utilizar.

Mensajes BECN y FECN notificar al router que el CIR se puede sobrepasar.

Estallar está habilitada por la configuración de múltiples subinterfaces en una interfaz física.

30 ¿Qué tipo de mensajes de SNMP informa al sistema de administración de red (NMS) inmediatamente sobre eventos específicos?

Solicitud GET

Respuesta GET

Solicitud SET

Trap

Respuesta GET

Solicitud SET

Trap

31 ¿Cuál de estas afirmaciones es una característica de las MIB de SNMP?

El agente SNMP utiliza el gestor SNMP para acceder a la información dentro de la MIB.

La estructura MIB para un dispositivo determinado incluye sólo las variables que son específicos para ese dispositivo o proveedor.

El MIB organiza las variables de una manera plana.

NMS debe tener acceso a la MIB para que SNMP funcione correctamente.

La estructura MIB para un dispositivo determinado incluye sólo las variables que son específicos para ese dispositivo o proveedor.

El MIB organiza las variables de una manera plana.

NMS debe tener acceso a la MIB para que SNMP funcione correctamente.

32 ¿Qué beneficio proporciona NAT64?

Permite que los sitios conecten hosts IPv6 a una red IPv4 mediante la traducción de las direcciones IPv6 a direcciones IPv4.

Permite sitios para conectar varios hosts IPv4 a Internet mediante el uso de una única dirección IPv4 pública.

Se permite que los sitios utilizan direcciones IPv4 privadas, y así oculta la estructura de direccionamiento forma hosts internos en redes IPv4 públicas.

Se permite que los sitios utilizan direcciones IPv6 privados y los traduce a direcciones IPv6 globales.

Permite sitios para conectar varios hosts IPv4 a Internet mediante el uso de una única dirección IPv4 pública.

Se permite que los sitios utilizan direcciones IPv4 privadas, y así oculta la estructura de direccionamiento forma hosts internos en redes IPv4 públicas.

Se permite que los sitios utilizan direcciones IPv6 privados y los traduce a direcciones IPv6 globales.

33 ¿Cuál es el comportamiento esperado de un servicio de ADSL?

El usuario puede seleccionar los tipos de carga y descarga según su necesidad.

Las tasas de carga y descarga son los mismos.

La tasa de subida es más rápido que la velocidad de descarga.

Que la velocidad de descarga sea mayor que la velocidad de subida.

Las tasas de carga y descarga son los mismos.

La tasa de subida es más rápido que la velocidad de descarga.

Que la velocidad de descarga sea mayor que la velocidad de subida.

34 El número de DLCI asignado a un circuito de Frame Relay se debe agregar manualmente en un enlace punto a punto. ¿Cuáles son los tres comandos de subinterfaz que se pueden utilizar para completar la configuración? (Elija tres).

frame relay mapa ip dlci ip-address

frame relay mapa ip ip-dirección de difusión dlci

no shutdown

ip address dirección-ip máscara

encapsulación farme-relay

bandwidth kilobits

frame-relay interface-dlci dlci

frame relay mapa ip ip-dirección de difusión dlci

no shutdown

ip address dirección-ip máscara

encapsulación farme-relay

bandwidth kilobits

frame-relay interface-dlci dlci

35 Se agregó un grupo de equipos Windows en una nueva subred a una red Ethernet. Al probar la conectividad, un técnico descubre que estas computadoras pueden acceder a los recursos de red local, pero no a los recursos de Internet. Para resolver el problema, el técnico desea confirmar inicialmente las configuraciones de direcciones IP y DNS en las computadoras, además de verificar la conectividad al router local. ¿Cuáles son los tres comandos y utilidades de CLI de Windows que proporcionan la información necesaria? (Elija tres).

tracert

telnet

ping *

netsh interface ipv6 espectáculo vecino

nslookup *

arp -a

ipconfig *

telnet

ping *

netsh interface ipv6 espectáculo vecino

nslookup *

arp -a

ipconfig *

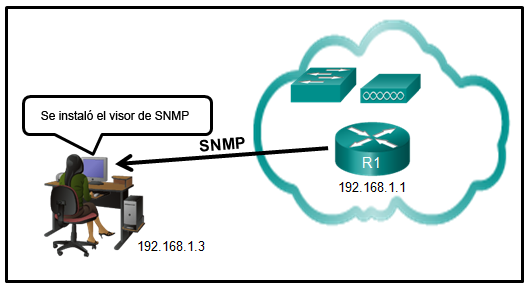

36

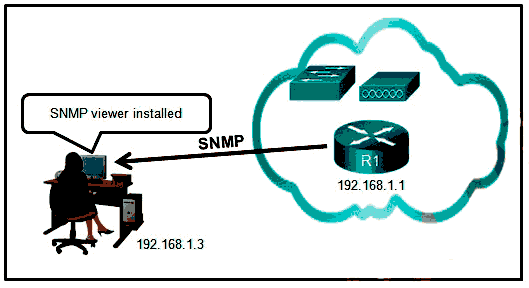

Consulte la ilustración. Un administrador de red configuró el router R1 para que use SNMP versión 2. Se emitieron los siguientes comandos::

R1(config)# snmp-server community batonaug ro SNMP_ACL

R1(config)# snmp-server contact Wayne World

R1(config)# snmp-server host 192.168.1.3 version 2c batonaug

R1(config)# ip access-list standard SNMP_ACL

R1(config-std-nacl)# permit 192.168.10.3

R1(config)# snmp-server contact Wayne World

R1(config)# snmp-server host 192.168.1.3 version 2c batonaug

R1(config)# ip access-list standard SNMP_ACL

R1(config-std-nacl)# permit 192.168.10.3

¿Por qué el administrador no puede obtener información del R1?

El comando snmp-server community debe incluir la palabra clave rw.

El comando ubicación snmp-server no se encuentra.

Existe un problema con la configuración de ACL.

El snmp-server enable trampas comando dónde están.

El comando ubicación snmp-server no se encuentra.

Existe un problema con la configuración de ACL.

El snmp-server enable trampas comando dónde están.

37 ¿Qué tecnología de banda ancha sería la más adecuada para una oficina pequeña que requiere conexiones ascendentes rápidas?

DSL

Cable

Fibra hasta el hogar

WiMax

Cable

Fibra hasta el hogar

WiMax

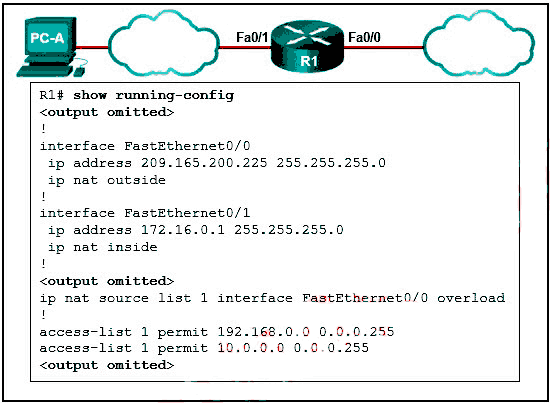

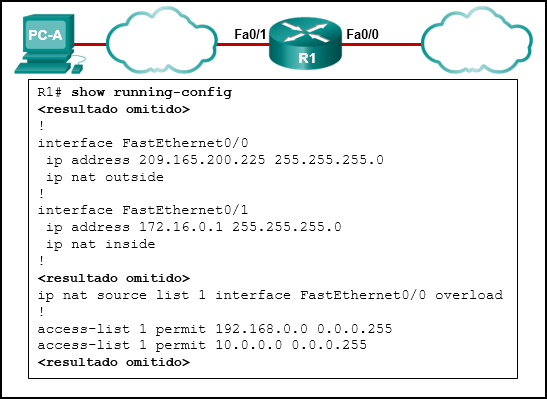

Consulte la ilustración. La dirección IP local interna de la PC-A es 192.168.0.200. ¿Cuál es la dirección global interna de los paquetes de la PC-A después de que los traduce el R1?

192.168.0.1

172.16.0.1

209.165.200.225 *

10.0.0.1

192.168.0.200

172.16.0.1

209.165.200.225 *

10.0.0.1

192.168.0.200

39 ¿Cuál es el tipo de VPN que generalmente es transparente para el usuario final?

acceso remoto

público

De sitio a sitio

privado

público

De sitio a sitio

privado

40 ¿Cuáles de las siguientes son dos afirmaciones verdaderas acerca de DSL? (Elija dos opciones).

las conexiones de los usuarios se juntan en un DSLAM ubicado en la oficina central

utiliza transmisión de la señal RF

los usuarios están en un medio compartido

el bucle local puede tener hasta 3,5 millas (5,5 km)

física y de enlace de datos capas se definen por DOCSIS

utiliza transmisión de la señal RF

los usuarios están en un medio compartido

el bucle local puede tener hasta 3,5 millas (5,5 km)

física y de enlace de datos capas se definen por DOCSIS

41

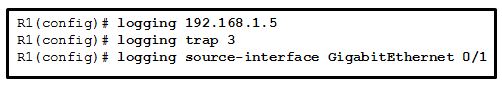

Consulte la ilustración. ¿Cuáles son los tres eventos que se producen como resultado de la configuración que se muestra en el R1? (Elija tres).

Solo se controla el tráfico procedente de la interfaz GigabitEthernet 0/1.

Los mensajes de registro del sistema contienen la dirección IP de la interfaz GigabitEthernet 0/1.

Los mensajes que se envían al servidor de syslog se limitan al nivel 3 o más.

Los mensajes que se envían al servidor syslog se limitarán a los niveles 3 y superiores.

Los mensajes que se envían al servidor de syslog utilizan la dirección 192.168.1.5 como dirección IP de destino.

Para múltiples ocurrencias de un mismo error, sólo se enviarán los primeros tres mensajes en el servidor.

42 ¿Qué dos características describen Acceso múltiple por división de tiempo? (Elija dos.)

Se asigna un ancho de banda al tráfico a través de un único hilo según los intervalos de tiempo preasignados.

El ancho de banda se asigna a los canales en función de si una estación tiene datos para transmitir.

La tecnología de codificación proporciona alto rendimiento de datos en un espectro mínimo RF apoyando la transmisión de datos en paralelo.

La capacidad de datos a través de un único enlace aumenta a medida que se transmiten los bits de varios orígenes mediante el uso de intervalos de tiempo entrelazados.

Dependiendo del protocolo de capa 2 configurado, los datos se transmiten a través de dos o más canales a través de la utilización de intervalos de tiempo.

El ancho de banda se asigna a los canales en función de si una estación tiene datos para transmitir.

La tecnología de codificación proporciona alto rendimiento de datos en un espectro mínimo RF apoyando la transmisión de datos en paralelo.

La capacidad de datos a través de un único enlace aumenta a medida que se transmiten los bits de varios orígenes mediante el uso de intervalos de tiempo entrelazados.

Dependiendo del protocolo de capa 2 configurado, los datos se transmiten a través de dos o más canales a través de la utilización de intervalos de tiempo.

43 ¿Cuáles son las dos herramientas de resolución de problemas especializadas que pueden monitorear la cantidad de tráfico que atraviesa un switch? (Elija dos).

TDR

Analizador de cables DTX

NAM

multímetro digital

Analizador de red portátil

Analizador de cables DTX

NAM

multímetro digital

Analizador de red portátil

44 ¿Qué circunstancia haría que una empresa decida implementar una WAN corporativa?

Cuando se distribuye a los empleados entre muchas sucursales

cuando la empresa decide asegurar su LAN corporativa

cuando la red va a abarcar varios edificios

cuando el número de empleados supera la capacidad de la LAN

cuando la empresa decide asegurar su LAN corporativa

cuando la red va a abarcar varios edificios

cuando el número de empleados supera la capacidad de la LAN

45 ¿Qué algoritmo se considera inseguro para usar en el cifrado de IPsec?

RSA

3DES *

SHA-1

AES

3DES *

SHA-1

AES

46 ¿Cuál de las siguientes es una ventaja de diseñar redes en forma de bloques para empresas grandes?

menos recursos físicos requeridos

aumento del tiempo de acceso a la red

control de seguridad gruesa

Aislamiento de fallas

aumento del tiempo de acceso a la red

control de seguridad gruesa

Aislamiento de fallas

47 ¿Cuáles son las dos tecnologías que implementan las organizaciones para admitir las conexiones remotas de los trabajadores a distancia? (Elija dos).

CMTS

VPN *

CDMA

IPsec *

DOCSIS

VPN *

CDMA

IPsec *

DOCSIS

48 Una sucursal utiliza una línea arrendada para conectarse a la red empresarial. El ingeniero de red principal confirma la conectividad entre los usuarios en la sucursal, pero ninguno de ellos puede acceder a las oficinas centrales. Los registros del sistema indican que no se cambió nada en la red de la sucursal. ¿Qué debe tener en cuenta el ingeniero a continuación para resolver esta interrupción de la red?

El técnico de la red de la sucursal debe solucionar la infraestructura conmutada.

El administrador del servidor de la sucursal debe reconfigurar el servidor DHCP.

El proveedor de servicios de la sucursal debe llevar a cabo la resolución de problemas a partir del punto de demarcación.

El administartor sistema en la sucursal debe volver a configurar la puerta de enlace predeterminada en los ordenadores de los usuarios.

El administrador del servidor de la sucursal debe reconfigurar el servidor DHCP.

El proveedor de servicios de la sucursal debe llevar a cabo la resolución de problemas a partir del punto de demarcación.

El administartor sistema en la sucursal debe volver a configurar la puerta de enlace predeterminada en los ordenadores de los usuarios.

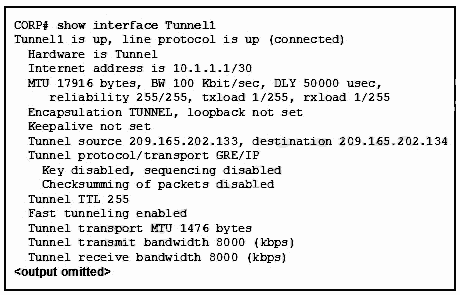

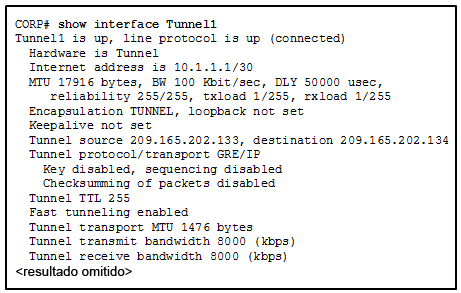

Consulte la ilustración. ¿Qué dirección IP se configuró en la interfaz física del router CORP?

10.1.1.1

209.165.202.134

10.1.1.2

209.165.202.133 *

209.165.202.134

10.1.1.2

209.165.202.133 *

50 ¿Cuántos canales de voz de 64 kb/s se combinan para producir una línea T1?

8

32

24 *

16

32

24 *

16

51 ¿Qué módulo de red mantiene los recursos de los que dependen los empleados, los socios y los clientes para crear información, colaborar e interactuar con dicha información de manera eficaz?

servicios

el acceso de distribución de

Centro de datos

borde de la empresa

el acceso de distribución de

Centro de datos

borde de la empresa

52 ¿Qué solución de banda ancha es la adecuada para un usuario doméstico que necesita una conexión por cable que no se ve limitada por la distancia?

ADSL

Cable *

DSL

WiMax

Cable *

DSL

WiMax

53 Se le pide a un administrador de red que diseñe un sistema que permita el acceso simultáneo a Internet para 250 usuarios. El ISP sólo puede proporcionar cinco direcciones IP públicas para esta red. ¿Qué tecnología puede utilizar el administrador para realizar esta tarea?

enrutamiento entre dominios sin clase

máscaras de subred de longitud variable

subnetting classful

Traducción de direcciones de red según el puerto (PAT, Port-Based Network Address Translation)

54 ¿Cuál es el propósito de un hash de mensaje en una conexión VPN?

Asegura que los datos proviene de la fuente correcta.

asegura de que los datos no se pueden duplicar y volver a reproducirlos al destino.

Asegura que los datos no se hayan modificado mientras estaban en tránsito.

asegura de que los datos no se pueden leer en texto plano.

asegura de que los datos no se pueden duplicar y volver a reproducirlos al destino.

Asegura que los datos no se hayan modificado mientras estaban en tránsito.

asegura de que los datos no se pueden leer en texto plano.

55 ¿Qué tipo de tráfico es probable que tenga problemas al pasar por un dispositivo NAT?

DNS

Telnet

HTTP

ICMP

IPsec

Telnet

HTTP

ICMP

IPsec

56 Los usuarios informan retrasos más prolongados en la autenticación y en el acceso a los recursos de red durante determinados períodos de la semana. ¿Qué tipo de información deben revisar los ingenieros de red para descubrir si esta situación forma parte del comportamiento normal de la red?

archivos de configuración de red

registros syslog y mensajes

salida de depuración y de paquetes capturas

La línea de base de rendimiento de la red

registros syslog y mensajes

salida de depuración y de paquetes capturas

La línea de base de rendimiento de la red

57 ¿Cuáles son los tres beneficios de utilizar Frame Relay para la conectividad WAN? (Elija tres).

Tecnología avanzada

Soporte de QoS utilizando el campo de precedencia de IP

cifrado integrado

Una interfaz física que se puede utilizar para varios circuitos

Costo razonable

conectividad directa sin problemas a una LAN Ethernet

Soporte de QoS utilizando el campo de precedencia de IP

cifrado integrado

Una interfaz física que se puede utilizar para varios circuitos

Costo razonable

conectividad directa sin problemas a una LAN Ethernet

58 ¿Qué tipo de información recopila Cisco NetFlow?

errores de interfaz

Estadísticas de tráfico

uso de memoria

Uso de CPU

Estadísticas de tráfico

uso de memoria

Uso de CPU

59 ¿Cuál de estas tecnologías requiere el uso de PPPoE para proporcionar conexiones PPP a los clientes?

Módem dial-up ISDN

T1

DSL *

Módem dial-up analógico

T1

DSL *

Módem dial-up analógico

60 ¿Cuáles son las dos categorías de conexiones WAN en las que encaja Frame Relay? (Elija dos).

conmutación por paquetes

Infraestructura privada

infraestructura pública

Internet

dedicado

Infraestructura privada

infraestructura pública

Internet

dedicado

61 ¿Cuáles son las tres características del protocolo de encapsulación de routing genérico (GRE)? (Elija tres).

Los túneles GRE admiten el tráfico de multidifusión.

GRE crea sobrecarga adicional para los paquetes que se transfieren a través de la VPN.

GRE utiliza AES para el cifrado a menos que se especifique lo contrario

De manera predeterminada, GRE no incluye ningún mecanismo de control del flujo.

Desarrollado por el IETF, GRE es un protocolo de túnel seguro que fue diseñado para los routers de Cisco.

GRE proporciona encapsulación para un solo tipo de protocolo que está viajando a través de la VPN.

GRE crea sobrecarga adicional para los paquetes que se transfieren a través de la VPN.

GRE utiliza AES para el cifrado a menos que se especifique lo contrario

De manera predeterminada, GRE no incluye ningún mecanismo de control del flujo.

Desarrollado por el IETF, GRE es un protocolo de túnel seguro que fue diseñado para los routers de Cisco.

GRE proporciona encapsulación para un solo tipo de protocolo que está viajando a través de la VPN.

62 Una empresa de autobuses interurbanos desea ofrecer conectividad a Internet constante a los usuarios que viajan en los autobuses. ¿Cuáles son los dos tipos de infraestructura WAN que cumplirían con los requisitos? (Elija dos).

Datos móviles

dedicado

infraestructura privada

conmutación de circuitos

Infraestructura pública

dedicado

infraestructura privada

conmutación de circuitos

Infraestructura pública

63 Lo que se utiliza como el destino de registro de eventos por defecto para los routers y switches Cisco?

servidor syslog

línea de terminales

estacion de trabajo

línea de la consola *

línea de terminales

estacion de trabajo

línea de la consola *

====================

Nuevas preguntas 2016

Consulte la presentación. H1 sólo puede de ping H2, H3, y la interfaz Fa0 / 0 del router R1. H2 y H3 pueden hacer ping H4 y H5. ¿Por qué podría H1 no ser capaz de hacer ping con éxito H4 y H5?

El vínculo entre el router R1 y el interruptor S2 ha fallado.

Anfitrión H1 no tiene una puerta de enlace predeterminada configurada. *

Router R1 no tiene una ruta a la red de destino.

Hosts H4 y H5 son miembros de una VLAN diferente que el host H1.

Interruptor S1 no tiene una dirección IP configurada.

===============

¿Qué herramienta de solución de problemas usaría una administración de la red para comprobar el encabezado de la Capa 2 de tramas que se deja un host en particular?

Anfitrión H1 no tiene una puerta de enlace predeterminada configurada. *

Router R1 no tiene una ruta a la red de destino.

Hosts H4 y H5 son miembros de una VLAN diferente que el host H1.

Interruptor S1 no tiene una dirección IP configurada.

===============

¿Qué herramienta de solución de problemas usaría una administración de la red para comprobar el encabezado de la Capa 2 de tramas que se deja un host en particular?

Base de conocimientos

CiscoView

herramienta de línea de base

analizador de protocolos *

===============

Qué ingeniería estructurada Desing principio asegura que la red reamins disponible incluso en condiciones anormales?

CiscoView

herramienta de línea de base

analizador de protocolos *

===============

Qué ingeniería estructurada Desing principio asegura que la red reamins disponible incluso en condiciones anormales?

resiliencia *

jerarquía

flexibilidad

modularidad

===============

Dos empresas han completado una fusión. El ingeniero de la red se ha pedido a conectar las dos redes corporativas sin el costo de líneas arrendadas. ¿Qué solución sería el método más rentable de proporcionar una conexión apropiada y segura entre las dos redes corporativas?

jerarquía

flexibilidad

modularidad

===============

Dos empresas han completado una fusión. El ingeniero de la red se ha pedido a conectar las dos redes corporativas sin el costo de líneas arrendadas. ¿Qué solución sería el método más rentable de proporcionar una conexión apropiada y segura entre las dos redes corporativas?

Cisco Secure Movilidad sin cliente SSL VPN

VPN de acceso remoto mediante IPsec

Cisco AnyConnect Secure Mobility Client con SSL

Frame Relay

sitio-a-siteVPN *

===============

VPN de acceso remoto mediante IPsec

Cisco AnyConnect Secure Mobility Client con SSL

Frame Relay

sitio-a-siteVPN *

===============

Un equipo de ingenieros ha identificado una solución a un problema importante red. La solución propuesta es probable que afecte los componentes críticos infrastruture red. ¿Qué debe el equipo siga al implementar la solución para evitar interferir con otros procesos y infrastruture?

mensajes e informes suslog

uno de los enfoques de solución de problemas en capas

procedimientos de control de cambios *

directrices de base de conocimientos

uno de los enfoques de solución de problemas en capas

procedimientos de control de cambios *

directrices de base de conocimientos

=================

Consulte la presentación. Un administrador de red descubre que el host A está teniendo problemas con la conexión a Internet, pero la comunidad de servidores tiene conectividad total. Además, el host A tiene conectividad completa a la granja de servidores. ¿Qué es una posible causa de este problema?

NAT se requiere para la Una red de acogida. *

Host A tiene una máscara de subred incorrecta.

Host A tiene una puerta de enlace predeterminada incorrecta configurado.

El router tiene una puerta de enlace incorrecta.

Host A tiene una dirección de red superpuesta.

=================

Host A tiene una máscara de subred incorrecta.

Host A tiene una puerta de enlace predeterminada incorrecta configurado.

El router tiene una puerta de enlace incorrecta.

Host A tiene una dirección de red superpuesta.

=================

Consulte la presentación. ¿Qué dos afirmaciones describen los resultados de ingresar estos comandos?(Elija dos.)

R1 no enviará mensajes críticos del sistema en el servidor hasta que se introduzca el comando depurar todos.

R1 enviará los mensajes del sistema de niveles 0 (urgencias) a nivel 4 (avisos) a un servidor. *

El servidor syslog tiene la dirección IPv4 192.168.10.10. *

R1 se restablecerá todas las advertencias para borrar el registro.

R1 es la salida de los mensajes del sistema a la memoria RAM local.

=================

¿Qué es un Frame Relay feauture que admite la asignación dinámica de direcciones IP a DLCI?

R1 enviará los mensajes del sistema de niveles 0 (urgencias) a nivel 4 (avisos) a un servidor. *

El servidor syslog tiene la dirección IPv4 192.168.10.10. *

R1 se restablecerá todas las advertencias para borrar el registro.

R1 es la salida de los mensajes del sistema a la memoria RAM local.

=================

¿Qué es un Frame Relay feauture que admite la asignación dinámica de direcciones IP a DLCI?

FECN

ARP Inverso *

ARP

BECN

=================

¿Qué término se utiliza para identificar el punto en la red del cliente y comienza la red de proveedores de servicios?

ARP Inverso *

ARP

BECN

=================

¿Qué término se utiliza para identificar el punto en la red del cliente y comienza la red de proveedores de servicios?

la oficina central

CSU / DSU

el bucle local

el punto de demarcación *

=================

¿Qué se utiliza como el destino de registro de eventos por defecto para los routers y switches Cisco?

CSU / DSU

el bucle local

el punto de demarcación *

=================

¿Qué se utiliza como el destino de registro de eventos por defecto para los routers y switches Cisco?

servidor syslog

línea de la consola *

línea de terminales

estacion de trabajo

línea de la consola *

línea de terminales

estacion de trabajo

=================

Una pequeña oficina remota necesita conectarse a la sede a través de una conexión IPsec VPN segura.La compañía está implementando la solución Cisco Easy VPN. ¿Qué componente Cisco Easy VPN necesita ser añadido en el router Cisco en la oficina remota?

Cisco AnyConnect

Cisco Easy VPN Servidor

Cisco Easy VPN remoto

Cisco VPN Client

Cisco AnyConnect

Cisco Easy VPN Servidor

Cisco Easy VPN remoto

Cisco VPN Client

=================

Qué escenario requeriría el uso de NAT estática?

cuando un servidor web interno corporativo necesita acceder desde una red doméstica

cuando hay más direcciones IP privadas internas que direcciones IP públicas disponibles

cuando todas las direcciones IP públicas se han agotado

cuando un sitio de IPv4 se conecta a un sitio de IPv6

cuando un servidor web interno corporativo necesita acceder desde una red doméstica

cuando hay más direcciones IP privadas internas que direcciones IP públicas disponibles

cuando todas las direcciones IP públicas se han agotado

cuando un sitio de IPv4 se conecta a un sitio de IPv6

=================

English

1 Why is it useful categorize networks by size when discussing network design?

Knowing the number of connected devices will define how many additional layers will be added to the three-tier hierarchical network design.

Knowing the number of connected devices will define how many multilayer switches will be necessary at the core layer.

A high-level redundancy at the access layer may be better implemented if the number of connected devices is know.

The complexity of networking infrastructure will vary according to the number of connected devices.*

2 Which two statements are true regarding a PPP connection between two Cisco routers? (Choose two.)

Only a single NCP is allowed between the two routers.

NCP terminates the link when data exchange is complete.

With CHAP authentication, the routers exchange plain text passwords.

LCP tests the quality of the link.*

LCP manages compression on the link.*

NCP terminates the link when data exchange is complete.

With CHAP authentication, the routers exchange plain text passwords.

LCP tests the quality of the link.*

LCP manages compression on the link.*

3 What is a disadvantage of a packet-switched network compared to a circuit-switched network?

fixed capacity

higher latency*

less flexibility

higher cost

higher latency*

less flexibility

higher cost

4 Which statement describes a characteristic of dense wavelength division multiplexing (DWDM)?

it assigns incoming electrical signals to specific frequencies.

it can be used in long-range communications, like connections between ISPs.*

it enables bidirectional communications over one pair of copper cables.

it supports the SONET standard, but not the SDH standard.

it can be used in long-range communications, like connections between ISPs.*

it enables bidirectional communications over one pair of copper cables.

it supports the SONET standard, but not the SDH standard.

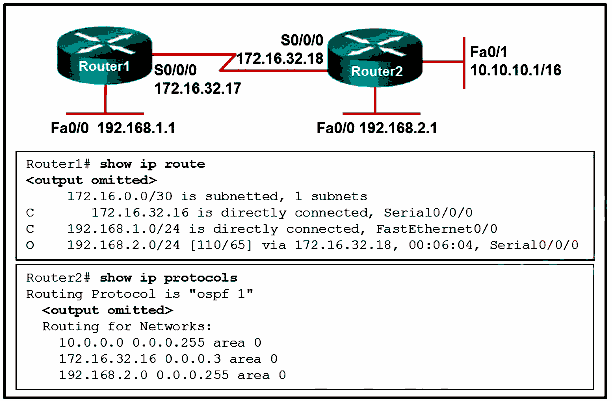

5

Refer to the exhibit. A network administrator is troubleshooting the OSPF network. The 10.10.0.0/16 network is not showing up in the routing table of Router1. What is the probable cause of this problem?

The OSPF process is configured incorrectly on Router1.

There is an incorrect wildcard mask statement for network 10.10.0.0/16 on Router2.*

The OSPF process is not running on Router2.

The serial interface on Router2 is down.

There is an incorrect wildcard mask statement for network 10.10.0.0/16 on Router2.*

The OSPF process is not running on Router2.

The serial interface on Router2 is down.

6 The security policy in a company specifies that the staff in the sales department must use a VPN to connect to the corporate network to access the sales data when they travel to meet customers. What component is needed by the sales staff to establish a remote VPN connection?

VPN appliance

VPN concentrator

VPN client software*

VPN gateway

VPN concentrator

VPN client software*

VPN gateway

7 A network administrator is troubleshooting the dynamic NAT that is configured on router R2. Which command can the administrator use to see the total number of active NAT translations and the number of addresses that are allocated from the NAT pool?

R2# show ip nat translations

R2# clear ip nat translation

R2# show running-config

R2# show ip nat statistics*

R2# clear ip nat translation

R2# show running-config

R2# show ip nat statistics*

8 Which three parts of a Frame Relay Layer 2 PDU are used for congestion control? (Choose three.)

the FECN bit*

the BECN bit*

the C/R bit

the 10-bit DLCI

the Extended Address field

the DE bit*

the BECN bit*

the C/R bit

the 10-bit DLCI

the Extended Address field

the DE bit*

9 Which two statements correctly describe asymmetric encryption used with an IPsec VPN? (Choose two.)

The same encryption keys must be manually configured on each device.

Public key encryption is a type of asymmetric encryption.*

Encryption and decryption use a different key.*

A shared secret key is used to perform encryption and descryption.

AES is an example of an asymmetric encryption protocol.

Public key encryption is a type of asymmetric encryption.*

Encryption and decryption use a different key.*

A shared secret key is used to perform encryption and descryption.

AES is an example of an asymmetric encryption protocol.

10 Which WAN technology can serve as the underlying network to carry multiple types of network traffic such as IP, ATM, Ethernet, and DSL?

MPLS*

ISDN

Ethernet WAN

Frame Relay

ISDN

Ethernet WAN

Frame Relay

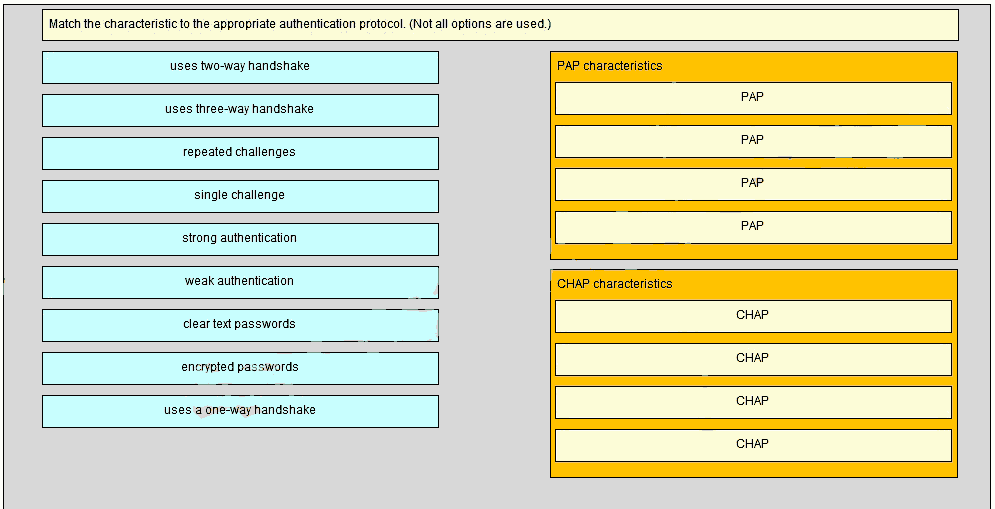

11 Drag and droop

Place the options in the following order:

PAP Characteristics

uses two-way handshake

single challenge

weak authentication

clear text passwords

PAP Characteristics

uses two-way handshake

single challenge

weak authentication

clear text passwords

CHAP Characteristics

uses three-way handshake

repeated challenges

strong authentication

encrypted passwords

uses three-way handshake

repeated challenges

strong authentication

encrypted passwords

12 Which command can be used to check the information about congestion on a Frame Relay link?

show frame-relay lmi

show interfaces

show frame-relay pvc*

show frame-relay map

show interfaces

show frame-relay pvc*

show frame-relay map

13 Which two statements describe remote access VPNs? (Choose two.)

Client software is usually required to be able to access the network.*

Remote access VPNs are used to connect entire networks, such as a branch office to headquarters.

Remote access VPNs support the needs of telecommuters and mobile users.*

A leased line is required to implement remote access VPNs.

End users are not aware that VPNs exists.

Remote access VPNs are used to connect entire networks, such as a branch office to headquarters.

Remote access VPNs support the needs of telecommuters and mobile users.*

A leased line is required to implement remote access VPNs.

End users are not aware that VPNs exists.

14

Refer to the exhibit. Which three steps are required to configure Multilik PPP on the HQ router? (Choose three.)

Bind the multilink bundle to the Fast Ethernet interface.

Enable PPP encapsulation on the multilink interface.

Assign the serial interfaces to the multilink bundle.*

Create and configure the multilink interface.*

Assign the Fast Ethernet interface to the multilink bundle

Enable PPP encapsulation on the serial interfaces.*

Enable PPP encapsulation on the multilink interface.

Assign the serial interfaces to the multilink bundle.*

Create and configure the multilink interface.*

Assign the Fast Ethernet interface to the multilink bundle

Enable PPP encapsulation on the serial interfaces.*

15 What are two examples of network problems that are found at the data link layer? (Choose two.)

incorrect interface clock rates

late collisions and jabber

framing errors*

electromagnetic interface

encapsulation errors*

late collisions and jabber

framing errors*

electromagnetic interface

encapsulation errors*

16 What is the protocol that provides ISPs the ability to send PPP frames over DSL networks?

CHAP

ADSL

PPPoE*

LTE

ADSL

PPPoE*

LTE

17 What is required for a host to use an SSL VPN to connect to a remote network device?

The host must be connected to wired network.

A site-to-site VPN must be preconfigured.

A web browser must be installed on the host.*

VPN client software must be installed.

A site-to-site VPN must be preconfigured.

A web browser must be installed on the host.*

VPN client software must be installed.

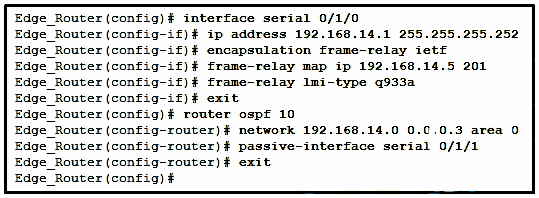

18

Refer to the exhibit. A network administrator has implemented the configuration in the displayed output. What is missing from the configuration that would be preventing OSPF routing updates from passing to the Frame Relay service provider?

The command to disable split horizon has not been issued.

The passive-interface command has not been issued on interface serial 0/1/0

The directly connected neighbor should have been identified by using static mapping.

The broadcast keyword has not been issued.*

The passive-interface command has not been issued on interface serial 0/1/0

The directly connected neighbor should have been identified by using static mapping.

The broadcast keyword has not been issued.*

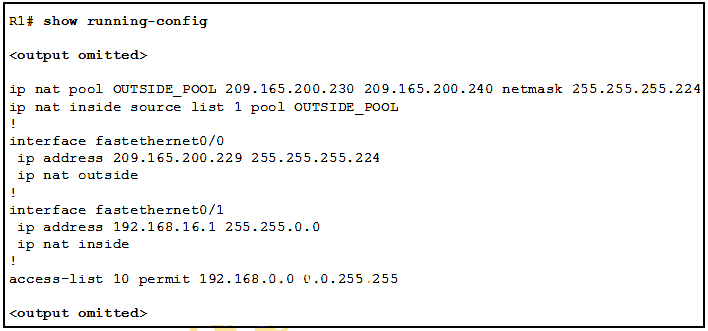

19

Refer to the exhibit. An administrator is configuring NAT to provide Internet access to the inside network. After the configurtation is completed, users are unable to access the internet. What is the cause of the problem?

The inside and outside interfaces are backwards.

The ACL is referencing the wrong network address.

The NAT inside source command is referring to the wrong ACL.*

The NAT pool is using an invalid address range.

The ACL is referencing the wrong network address.

The NAT inside source command is referring to the wrong ACL.*

The NAT pool is using an invalid address range.

20 A company connects to one ISP via multiple connections. What is the name given to this type of connection?

multihomed

single-homed

dual-multihomed

dual-homed*

single-homed

dual-multihomed

dual-homed*

21

Refer to the exhibit. On the basis of the output, which two statements about network connectivity are correct? (Choose two.)

There is connectivity between this device and the device at 192.168.100.1.*

The average transmission time between the two hosts is 2 miliseconds.

This host does not have a default gateway configured.

The connectivity between these two hosts allows for videoconferencing calls.

There are 4 hops between this device and the device at 192.168.100.1.*

The average transmission time between the two hosts is 2 miliseconds.

This host does not have a default gateway configured.

The connectivity between these two hosts allows for videoconferencing calls.

There are 4 hops between this device and the device at 192.168.100.1.*

22 A network administrator is configuring a PPP link with the commands:

R1(config-if)# encapsulation ppp

R1(config-if)# ppp quality 70

R1(config-if)# encapsulation ppp

R1(config-if)# ppp quality 70

What is the effect of these commands?

The NCP will send a message to the sending device if the link usage reaches 70 percent.

The PPP link will be closed down if the link quality drops below 70 percent.*

The LCP establishment phase will not start until the bandwidth reaches 70 percent or more.

The PPP link will not be established if more than 30 percent of options cannot be accepted.

The PPP link will be closed down if the link quality drops below 70 percent.*

The LCP establishment phase will not start until the bandwidth reaches 70 percent or more.

The PPP link will not be established if more than 30 percent of options cannot be accepted.

23 Which IEEE standard defines the WiMax technology?

802.5

802.11

802.16*

802.3

802.11

802.16*

802.3

24 Which three flows associated with consumer applications are supported by NetFlow collectors? (Choose three.)

accounting*

network monitoring*

error correction

bandwidth regulation

quality of service

billing*

network monitoring*

error correction

bandwidth regulation

quality of service

billing*

25

Refer to the exhibit. What kind of NAT is being configured on R1?

NAT overload

dynamic NAT

port forwarding*

PAT

dynamic NAT

port forwarding*

PAT

26

Place the options in the following order:

Outside global

– not scored –

Outside local

Inside global

– not scored –

Inside local

27 What is the default location for Cisco routers and switches to send critical logging events?

syslog server

virtual terminal

console port*

auxiliary port

virtual terminal

console port*

auxiliary port

28 In the data gathering process, which type of device will listen for traffic, but only gather traffic statistics?

SNMP agent

NetFlow collector*

syslog server

NMS

NetFlow collector*

syslog server

NMS

29 What is a characteristic of Frame Relay that allows customer data transmissions to dynamically “burst” over their CIR for short periods of time?

The combination of LMI status messages and Inverse ARP messages enables the CIR to be exceeded.

The physical circuits of the Frame Relay network are shared between subscribers and there may be times when unused bandwidth is available.*

BECN and FECN messages notify the router that the CIR can be exceeded.

Bursting is enabled by the configuration of multiple subinterfaces on one physical interface.

The physical circuits of the Frame Relay network are shared between subscribers and there may be times when unused bandwidth is available.*

BECN and FECN messages notify the router that the CIR can be exceeded.

Bursting is enabled by the configuration of multiple subinterfaces on one physical interface.

30 Which SNMP message type informs the network management system (NMS) immediately of certain specified events?

GET response

SET request

GET request

Trap*

SET request

GET request

Trap*

31 Which statement is a characteristic of SNMP MIBs?

The SNMP agent uses the SNMP manager to access information within the MIB.

The MIB structure for a given device includes only variables that are specific to that device or vendor.

The MIB organizes variables in a flat manner.

The NMS must have access to the MIB in order for SNMP to operate properly.*

The MIB structure for a given device includes only variables that are specific to that device or vendor.

The MIB organizes variables in a flat manner.

The NMS must have access to the MIB in order for SNMP to operate properly.*

32 What benefit does NAT64 provide?

It allows sites to connect IPv6 hosts to an IPv4 network by translating the IPv6 addresses to IPv4 addresses.*

It allows sites to connect multiple IPv4 hosts to the Internet via the use of a single public IPv4 address.

It allows sites to use private IPv4 addresses, and thus hides the internal addressing structure form hosts on public IPv4 networks.

It allows sites to use private IPv6 addresses and translates them to global IPv6 addresses.

It allows sites to connect multiple IPv4 hosts to the Internet via the use of a single public IPv4 address.

It allows sites to use private IPv4 addresses, and thus hides the internal addressing structure form hosts on public IPv4 networks.

It allows sites to use private IPv6 addresses and translates them to global IPv6 addresses.

33 What is the expected behavior of an ADSL service?

The user can select the upload and download rates based on need.

The download and upload rates are the same.

The upload rate is faster than the download rate.

The download rate is faster than the upload rate.*

The download and upload rates are the same.

The upload rate is faster than the download rate.

The download rate is faster than the upload rate.*

34 The DLCI number assigned to a Frame Relay circuit is to be manually added on a point-to-point link. Which three subinterface commands could be used to complete the configuration? (Choose three.)

frame-relay map ip ip-address dlci

frame-relay map ip ip-address dlci broadcast

no shutdown

ip address ip-address mask*

encapsulation farme-relay

bandwidth kilobits*

frame-relay interface dlci dlci*

frame-relay map ip ip-address dlci broadcast

no shutdown

ip address ip-address mask*

encapsulation farme-relay

bandwidth kilobits*

frame-relay interface dlci dlci*

35 A group of Windows PCs in a new subnet has been added to an Ethernet network. When testing the connectivity, a technician finds that these PCs can access local network resources but not the Internet resources. To troubleshoot the problem, the technician wants to initially confirm the IP address and DNS configurations on the PCs, and also verify connectivity to the local router. Which three Windows CLI commands and utilities will provide the necesary information? (Choose three.)

tracert

telnet

ping*

netsh interface ipv6 show neighbor

nslookup*

arp -a

ipconfig*

telnet

ping*

netsh interface ipv6 show neighbor

nslookup*

arp -a

ipconfig*

36

Refer to the exhibit. Router R1 was configured by a network administrator to use SNMP version 2. The following commands were issued:

R1(config)# snmp-server community batonaug ro SNMP_ACL

R1(config)# snmp-server contact Wayne World

R1(config)# snmp-server host 192.168.1.3 version 2c batonaug

R1(config)# ip access-list standard SNMP_ACL

R1(config-std-nacl)# permit 192.168.10.3

R1(config)# snmp-server contact Wayne World

R1(config)# snmp-server host 192.168.1.3 version 2c batonaug

R1(config)# ip access-list standard SNMP_ACL

R1(config-std-nacl)# permit 192.168.10.3

Why is the administrator not able to get any information from R1?

The snmp-server community command needs to include the rw keyword.

The snmp-server location command is missing.

There is a problem with the ACL configuration.*

The snmp-server enable traps command is missing.

The snmp-server location command is missing.

There is a problem with the ACL configuration.*

The snmp-server enable traps command is missing.

37 Which broadband technology would be best for a small office that requires fast upstream connections?

DSL

Cable

fiber-to-the-home*

WiMax

Cable

fiber-to-the-home*

WiMax

38

Refer to the exhibit. The inside local IP address of PC-A is 192.168.0.200. What will be the inside global address of packets from PC-A after they are translated by R1?

192.168.0.1

172.16.0.1

209.165.200.225*

10.0.0.1

192.168.0.200

172.16.0.1

209.165.200.225*

10.0.0.1

192.168.0.200

39 What is a type of VPN that is generally transparent to the end user?

remote access

public

site-to-site*

private

public

site-to-site*

private

40 Which two statements about DSL are true? (Choose two.)

user connections are aggregated at a DSLAM located at the CO*

uses RF signal transmission

users are on a shared medium

local loop can be up to 3.5 miles (5.5km)*

physical and data link layers are defined by DOCSIS

uses RF signal transmission

users are on a shared medium

local loop can be up to 3.5 miles (5.5km)*

physical and data link layers are defined by DOCSIS

41

Refer to the exhibit. Which three events will occur as a result of the configuration shown on R1? (Choose three.)

Only traffic that originates from the GigabitEthernet 0/1 interface will be monitored.*

Messages that are sent to the syslog server will be limited to levels 3 or lower.*

Messages that are sent to the syslog server will use 192.168.1.5 as the destination IP address.*

The syslog messages will contain the IP address the GigabitEthernet 0/1 interface.

Messages that are sent to the syslog server will be limited to levels 3 and higher.

For multiple occurrences of the same error, only the first three messages will be sent to the server.

Messages that are sent to the syslog server will be limited to levels 3 or lower.*

Messages that are sent to the syslog server will use 192.168.1.5 as the destination IP address.*

The syslog messages will contain the IP address the GigabitEthernet 0/1 interface.

Messages that are sent to the syslog server will be limited to levels 3 and higher.

For multiple occurrences of the same error, only the first three messages will be sent to the server.

42 Which two characteristics describe time-division multiplexing? (Choose two.)

Traffic is allocated bandwidth across a single wire based on preassigned time slots.*

Bandwidth is allocated to channels based on whether a station has data to transmit.

Encoding technology provides high data throughput in a minimum RF spectrum by supporting parallel data transmission.

Data capacity across a single link increases as bits from multiple sources are transmitted using interleaved slices of time.*

Depending on the configured layer 2 protocol, data is transmitted across two or more channels via the use of time slots.

Bandwidth is allocated to channels based on whether a station has data to transmit.

Encoding technology provides high data throughput in a minimum RF spectrum by supporting parallel data transmission.

Data capacity across a single link increases as bits from multiple sources are transmitted using interleaved slices of time.*

Depending on the configured layer 2 protocol, data is transmitted across two or more channels via the use of time slots.

43 Which two specialized troubleshooting tools can monitor the amount of traffic that passes through a switch? (Choose two.)

TDR

DTX cable analyzer

NAM*

digital multimeter

portable network analyzer*

DTX cable analyzer

NAM*

digital multimeter

portable network analyzer*

44 Which circumstance would result in an enterprise deciding to implement a corporate WAN?

when its employees become distributed across many branch locations*

when the enterprise decides to secure its corporate LAN

when the network will span multiple buildings

when the number of employees exceeds the capacity of the LAN

when the enterprise decides to secure its corporate LAN

when the network will span multiple buildings

when the number of employees exceeds the capacity of the LAN

45 Which algorithm is considered insecure for use in IPsec encryption?

RSA

3DES*

SHA-1

AES

3DES*

SHA-1

AES

46 What is one advantage to designing networks in bulding block fashion for large companies?

fewer required physical resources

increased network access time

coarse security control

failure isolation*

increased network access time

coarse security control

failure isolation*

47 Which two technologies are implemented by organizations to support teleworker remote connections? (Choose two.)

CMTS

VPN*

CDMA

IPsec*

DOCSIS

VPN*

CDMA

IPsec*

DOCSIS

48 A branch office uses a leased line to connect to the corporate network. The lead network engineer confirms connectivity between users in the branch office, but none of the users can access corporate headquarters. System logs indicate that nothing has changed in the branch office network. What should the engineer consider next to resolve this network outage?

The network technician for the branch office should troubleshoot the switched infrastructure.

The server administrator in the branch office should reconfigured the DHCP server.

The service provider for the branch office should troubleshoot the issue starting from the point of demarcation.*

The system administartor in the branch office should reconfigure the default gateway on the user PCs.

The server administrator in the branch office should reconfigured the DHCP server.

The service provider for the branch office should troubleshoot the issue starting from the point of demarcation.*

The system administartor in the branch office should reconfigure the default gateway on the user PCs.

49

Refer to the exhibit. Which IP address is configured on the physical interface of the CORP router?

10.1.1.1

209.165.202.134

10.1.1.2

209.165.202.133*

209.165.202.134

10.1.1.2

209.165.202.133*

50 How many 64 kb/s voice channels are combined to produce a T1 line?

8

32

24*

16

32

24*

16

51 Which network module maintains the resources that employees, partners, and customers rely on to effectively create, colaborate, and interact with information?

services

access-distribution

data-center*

enterprise edge

access-distribution

data-center*

enterprise edge

52 Which broadband solution is appropriate for a home user who needs a wired connection not limited by distance?

ADSL

cable*

DSL

WiMax

cable*

DSL

WiMax

53 A network administrator is asked to design a system to allow simultaneous access to the Internet for 250 users. The ISP can only supply five public IP addresses for this network. What technology can the administrator use to accomplish this task?

classless interdomain routing

variable length subnet masks

classful subnetting

port-based Network Address Translation*

variable length subnet masks

classful subnetting

port-based Network Address Translation*

54 What is the purpose of a message hash in a VPN connection?

It ensures that the data is coming from the correct source.

It ensures that the data cannot be duplicated and replayed to the destination.

It ensures that the data has not changed while in transit.*

It ensures that the data cannot be read in plain text.

It ensures that the data cannot be duplicated and replayed to the destination.

It ensures that the data has not changed while in transit.*

It ensures that the data cannot be read in plain text.

55 Which type of traffic would most likely have problems when passing through a NAT device?

DNS

Telnet

HTTP

ICMP

IPsec*

Telnet

HTTP

ICMP

IPsec*

56 Users are reporting longer delays in authentication and in accessing network resources during certain time periods of the week. What kind of information should network engineers check to find out if this situation is part of a normal network behavior?

network configuration files

syslog records and messages

debug output and packet captures

the network performance baseline*

syslog records and messages

debug output and packet captures

the network performance baseline*

57 What are three benefits of using Frame Relay for WAN connectivity? (Choose three.)

mature technology*

QoS support using the IP precedence field

integrated encryption

one physical interface that can be used for several circuits*

reasonable cost*

seamless direct connectivity to an Ethernet LAN

QoS support using the IP precedence field

integrated encryption

one physical interface that can be used for several circuits*

reasonable cost*

seamless direct connectivity to an Ethernet LAN

58 What type of information is collected by Cisco NetFlow?

interface errors

traffic statistics*

memory usage

CPU usage

traffic statistics*

memory usage

CPU usage

59 Which technology requires the use of PPPoE to provide PPP connections to customers?

dialup ISDN modem

T1

DSL*

dialup analog modem

T1

DSL*

dialup analog modem

60 Under which two categories of WAN connections does Frame Relay fit? (Choose two.)

packet-switched*

private infrastructure*

public infrastructure

Internet

dedicated

private infrastructure*

public infrastructure

Internet

dedicated

61 What are three characteristics of the generic routing encapsulation (GRE) protocol? (Choose three.)

GRE tunnels support multicast traffic.*

GRE creates additional overload for packets that are traveling through the VPN.*

GRE uses AES for encryption unless otherwise specified

By default, GRE does not include any flow control mechanisms.*

Developed by the IETF, GRE is a secure tunneling protocol that was designed for Cisco routers.

GRE provides encapsulation for a single protocol type that is traveling through the VPN.

GRE creates additional overload for packets that are traveling through the VPN.*

GRE uses AES for encryption unless otherwise specified

By default, GRE does not include any flow control mechanisms.*

Developed by the IETF, GRE is a secure tunneling protocol that was designed for Cisco routers.

GRE provides encapsulation for a single protocol type that is traveling through the VPN.

62 An intercity bus company wants to offer constat Internet connectivity to the users traveling on the buses. Which two types of WAN infrastructure would meet the requirements? (Choose two.)

cellular*

dedicated

private infrastructure

circuit-switched

public infrastructure*

dedicated

private infrastructure

circuit-switched

public infrastructure*

63 What is used as the default event logging destination for Cisco routers and switches?

syslog server

terminal line

workstation

console line*

terminal line

workstation

console line*

====================

New Questions 2015

Refer to the exhibit. H1 can only ping H2, H3, and the Fa0/0 interface of router R1. H2 and H3 can ping H4 and H5. Why might H1 not be able to successfully ping H4 and H5?

The link between router R1 and switch S2 has failed.

Host H1 does not have a default gateway configured.*

Router R1 does not have a route to the destination network.

Hosts H4 and H5 are members of a different VLAN than host H1.

Switch S1 does not have an IP address configured.

===============

Which troubleshooting tool would a network administration use to check the Layer 2 header of frames that are leaving a particular host?

Host H1 does not have a default gateway configured.*

Router R1 does not have a route to the destination network.

Hosts H4 and H5 are members of a different VLAN than host H1.

Switch S1 does not have an IP address configured.

===============

Which troubleshooting tool would a network administration use to check the Layer 2 header of frames that are leaving a particular host?

Knowledge base

CiscoView

baselining tool

protocol analyzer*

===============

Which structured engineering desing principle ensures that the network reamins available even under abnormal conditions?

CiscoView

baselining tool

protocol analyzer*

===============

Which structured engineering desing principle ensures that the network reamins available even under abnormal conditions?

resiliency*

hierarchy

flexibility

modularity

===============

Two corporations have just completed a merger. The network engineer has been asked to connect the two corporate networks without the expense of leased lines. Which solution would be the most cost effective method of providing a proper and secure connection between the two corporate networks?

hierarchy

flexibility

modularity

===============

Two corporations have just completed a merger. The network engineer has been asked to connect the two corporate networks without the expense of leased lines. Which solution would be the most cost effective method of providing a proper and secure connection between the two corporate networks?

Cisco Secure Mobility Clientless SSL VPN

Remote access VPN using IPsec

Cisco AnyConnect Secure Mobility Client with SSL

Frame Relay

site-to-siteVPN*

===============

Remote access VPN using IPsec

Cisco AnyConnect Secure Mobility Client with SSL

Frame Relay

site-to-siteVPN*

===============

A team of engineers has identified a solution to a significant network problem. The proposed solution is likely to affect critical network infrastruture components. What should the team follow while implementing the solution to avoid interfering with other processes and infrastruture?

suslog messages and reports

one of the layered troubleshooting approaches

change-control procedures*

knowledge base guidelines

one of the layered troubleshooting approaches

change-control procedures*

knowledge base guidelines

=================

Refer to the exhibit. A network administrator discovers that host A is having trouble with Internet connectivity, but the server farm has full connectivity. In addition, host A has full connectivity to the server farm. What is a possible cause of this problem?

NAT is required for the host A network.*

Host A has an incorrect subnet mask.

Host A has an incorrect default gateway configured.

The router has an incorrect gateway.

Host A has an overlapping network address.

=================

Host A has an incorrect subnet mask.

Host A has an incorrect default gateway configured.

The router has an incorrect gateway.

Host A has an overlapping network address.

=================

Refer to the exhibit. Which two statements describe the results of entering these commands? (Choose two.)

R1 will not send critical system messages to the server until the command debug all is entered.

R1 will send system messages of levels 0 (emergencies) to level 4 (warnings) to a server.*

The syslog server has the IPv4 address 192.168.10.10.*

R1 will reset all the warnings to clear the log.

R1 will output the system messages to the local RAM.

=================

What is a Frame Relay feauture that supports the IP address-to-DLCI dynamic mapping?

R1 will send system messages of levels 0 (emergencies) to level 4 (warnings) to a server.*

The syslog server has the IPv4 address 192.168.10.10.*

R1 will reset all the warnings to clear the log.

R1 will output the system messages to the local RAM.

=================

What is a Frame Relay feauture that supports the IP address-to-DLCI dynamic mapping?

FECN

Inverse ARP*

ARP

BECN

=================

What term is used to identify the point where the customer network ends and the service provider network begins?

Inverse ARP*

ARP

BECN

=================

What term is used to identify the point where the customer network ends and the service provider network begins?

the central office

CSU/DSU

the local loop

the demarcation point*

=================

What is used as the default event logging destination for Cisco routers and switches?

CSU/DSU

the local loop

the demarcation point*

=================

What is used as the default event logging destination for Cisco routers and switches?

syslog server

console line*

terminal line

workstation

console line*

terminal line

workstation

=================

A small remote office needs to connect to headquarters through a secure IPsec VPN connection. The company is implementing the Cisco Easy VPN solution. Which Cisco Easy VPN component needs to be added on the Cisco router at the remote office?

Cisco AnyConnect

Cisco Easy VPN Server*

Cisco Easy VPN Remote

Cisco VPN Client

Cisco AnyConnect

Cisco Easy VPN Server*

Cisco Easy VPN Remote

Cisco VPN Client

=================

Which scenario would require the use of static NAT?

when an internal corporate web server needs to be accessed from a home network*

when there are more internal private IP addresses than available public IP addresses

when all public IP addresses have been exhausted

when an IPv4 site connects to an IPv6 site

when an internal corporate web server needs to be accessed from a home network*

when there are more internal private IP addresses than available public IP addresses

when all public IP addresses have been exhausted

when an IPv4 site connects to an IPv6 site

=================

An organization has purchased a Frame Relay service from a provider. The service agreement specifies that the access rate is 512 kbps, the CIR is 384 kbps, and the Bc is 32 kbps. What will happen when the customer sends a short burst of frames above 450 kbps?

The frames are marked with the DE bit set to 1 and are most likely forwarded.

The frames are marked with the DE bit set to 0 and are most likely forwarded.

The frames are marked with the DE bit set to 0 and are allowed to pass.

The frames are marked with the DE bit set to 1 and are most likely dropped.*

The frames are marked with the DE bit set to 0 and are most likely forwarded.

The frames are marked with the DE bit set to 0 and are allowed to pass.

The frames are marked with the DE bit set to 1 and are most likely dropped.*

=================

Which three statements describe characteristics of converging corporate network architecture?

Server applications are housed within the phisical corporate network.

Users connect their own devices to the corporate network.

Data types include data, and video.

Users have to use company-owned computers.

Networks are borderless.

Users connect their own devices to the corporate network.

Data types include data, and video.

Users have to use company-owned computers.

Networks are borderless.

=================

Which inefficient feature of time-division multiplexing does statistical TDM overcome?

the unused high speed time slots

the buffering of data during peak periods

the use of channel identifiers

the use of a multiplexer at the transmitter and receiver

the unused high speed time slots

the buffering of data during peak periods

the use of channel identifiers

the use of a multiplexer at the transmitter and receiver

Two new question, but idon´t have the answers 08/18/20115.

What are three characteristics of SSL VPNs?

and

How can an administrator configure a cisco easy vpn server to enable the company to manage many remote VPN connections efficiently?

a esta fecha ese es ?

ResponderBorrarEs la mas reciente (2016)

Borrareste es el examen final del curso CCNA año 2016...???

ResponderBorrarSi amigo probado por mi en MAYO 2016 saque 100

Borrarbuenas sigue siendo un 100 seguro para esta fecha?

Borrarbuenas sigue siendo un 100 seguro para esta fecha?